Испытания и результаты

Большинство из нас знает TCP/IP как "клей", связующий Internet. Но не многие способны дать убедительное описание того, что этот протокол представляет собой и как работает. Итак, что же такое TCP/IP в действительности?

TCP/IP — это средство для обмена информацией между компьютерами, объединенными в сеть. Не имеет значения, составляют ли они часть одной и той же сети или подключены к отдельным сетям. Не играет роли и то, что один из них может быть компьютером Cray, а другой Macintosh. TCP/IP — это не зависящий от платформы стандарт, который перекидывает мосты через пропасть, лежащую между разнородными компьютерами, операционными системами и сетями. Это протокол, который глобально управляет Internet, и в значительной мере благодаря сети TCP/IP завоевал свою популярность.

Понимание TCP/IP главным образом подразумевает способность разбираться в наборах таинственных протоколов, которые используются главными компьютерами TCP/IP для обмена информацией. Давайте рассмотрим некоторые из этих протоколов и выясним, что составляет оболочку TCP/IP.

Основы TCP/IP

TCP/IP — это аббревиатура термина Transmission Control Protocol/Internet Protocol (Протокол управления передачей/Протокол Internet). В терминологии вычислительных сетей протокол — это заранее согласованный стандарт, который позволяет двум компьютерам обмениваться данными. Фактически TCP/IP не один протокол, а несколько. Именно поэтому вы часто слышите, как его называют набором, или комплектом протоколов, среди которых TCP и IP — два основных.

Программное обеспечение для TCP/IP, на вашем компьютере, представляет собой специфичную для данной платформы реализацию TCP, IP и других членов семейства TCP/IP. Обычно в нем также имеются такие высокоуровневые прикладные программы, как FTP (File Transfer Protocol, Протокол передачи файлов), которые дают возможность через командную строку управлять обменом файлами по Сети.

TCP/IP — зародился в результате исследований, профинансированных Управлением перспективных научно-исследовательских разработок (Advanced Research Project Agency, ARPA) правительства США в 1970-х годах. Этот протокол был разработан с тем, чтобы вычислительные сети исследовательских центров во всем мире могли быть объединены в форме виртуальной "сети сетей" (internetwork). Первоначальная Internet была создана в результате преобразования существующего конгломерата вычислительных сетей, носивших название ARPAnet, с помощью TCP/IP.

Причина, по которой TCP/IP столь важен сегодня, заключается в том, что он позволяет самостоятельным сетям подключаться к Internet или объединяться для создания частных интрасетей. Вычислительные сети, составляющие интрасеть, физически подключаются через устройства, называемые маршрутизаторами или IP-маршрутизаторами. Маршрутизатор — это компьютер, который передает пакеты данных из одной сети в другую. В интрасети, работающей на основе TCP/IP, информация передается в виде дискретных блоков, называемых IP-пакетами (IP packets) или IP-дейтаграммами (IP datagrams). Благодаря программному обеспечению TCP/IP все компьютеры, подключенные к вычислительной сети, становятся "близкими родственниками". По существу оно скрывает маршрутизаторы и базовую архитектуру сетей и делает так, что все это выглядит как одна большая сеть. Точно так же, как подключения к сети Ethernet распознаются по 48-разрядным идентификаторам Ethernet, подключения к интрасети идентифицируются 32-разрядными IP-адресами, которые мы выражаем в форме десятичных чисел, разделенных точками (например, 128.10.2.3). Взяв IP-адрес удаленного компьютера, компьютер в интрасети или в Internet может отправить данные на него, как будто они составляют часть одной и той же физической сети.

TCP/IP дает решение проблемы данными между двумя компьютерами, подключенными к одной и той же интрасети, но принадлежащими различным физическим сетям. Решение состоит из нескольких частей, причем каждый член семейства протоколов TCP/IP вносит свою лепту в общее дело. IP — самый фундаментальный протокол из комплекта TCP/IP — передает IP-дейтаграммы по интрасети и выполняет важную функцию, называемую маршрутизацией, по сути дела это выбор маршрута, по которому дейтаграмма будет следовать из пункта А в пункт B, и использование маршрутизаторов для "прыжков" между сетями.

TCP — это протокол более высокого уровня, который позволяет прикладным программам, запущенным на различных главных компьютерах сети, обмениваться потоками данных. TCP делит потоки данных на цепочки, которые называются TCP-сегментами, и передает их с помощью IP. В большинстве случаев каждый TCP-сегмент пересылается в одной IP-дейтаграмме. Однако при необходимости TCP будет расщеплять сегменты на несколько IP-дейтаграмм, вмещающихся в физические кадры данных, которые используют для передачи информации между компьютерами в сети. Поскольку IP не гарантирует, что дейтаграммы будут получены в той же самой последовательности, в которой они были посланы, TCP осуществляет повторную "сборку" TCP-сегментов на другом конце маршрута, чтобы образовать непрерывный поток данных. FTP и telnet — это два примера популярных прикладных программ TCP/IP, которые опираются на использование TCP.

Другой важный член комплекта TCP/IP — User Datagram Protocol (UDP, протокол пользовательских дейтаграмм), который похож на TCP, но более примитивен. TCP — "надежный" протокол, потому что он обеспечивает проверку на наличие ошибок и обмен подтверждающими сообщениями чтобы данные достигали своего места назначения заведомо без искажений. UDP — "ненадежный" протокол, ибо не гарантирует, что дейтаграммы будут приходить в том порядке, в котором были посланы, и даже того, что они придут вообще. Если надежность — желательное условие, для его реализации потребуется программное обеспечение. Но UDP по-прежнему занимает свое место в мире TCP/IP, и испльзуется во многих программах. Прикладная программа SNMP (Simple Network Management Protocol, простой протокол управления сетями), реализуемый во многих воплощениях TCP/IP, — это один из примеров программ UDP.

Другие TCP/IP протоколы играют менее заметные, но в равной степени важные роли в работе сетей TCP/IP. Например, протокол определения адресов (Address Resolution Protocol, ARP) ппреобразует IP-адреса в физические сетевые адреса, такие, как идентификаторы Ethernet. Родственный протокол — протокол обратного преобразования адресов (Reverse Address Resolution Protocol, RARP) — выполняет обеспечивает обратное действие, преобразуя физические сетевые адреса в IP-адреса. Протокол управления сообщениями Internet (Internet Control Message Protocol, ICMP) представляет собой протокол сопровождения, который использует IP для обмена управляющей информацией и контроля над ошибками, относящимися к передаче пакетов IP. Например, если маршрутизатор не может передать IP-дейтаграмму, он использует ICMP, с тем чтобы информировать отправителя, что возникла проблема. Краткое описание некоторых других протоколов, которые "прячутся под зонтиком" TCP/IP, приведено во врезке.

Краткое описание протоколов семейства TCP/IP с расшифровкой аббревиатур

ARP (Address Resolution Protocol, протокол определения адресов): конвертирует 32-разрядные IP-адреса в физические адреса вычислительной сети, например, в 48-разрядные адреса Ethernet.

FTP (File Transfer Protocol, протокол передачи файлов): позволяет передавать файлы с одного компьютера на другой с использованием TCP-соединений. В родственном ему, но менее распространенном протоколе передачи файлов — Trivial File Transfer Protocol (TFTP) — для пересылки файлов применяется UDP, а не TCP.

ICMP (Internet Control Message Protocol, протокол управляющих сообщений Internet): позволяет IP-маршрутизаторам посылать сообщения об ошибках и управляющую информацию другим IP-маршрутизаторам и главным компьютерам сети. ICMP-сообщения "путешествуют" в виде полей данных IP-дейтаграмм и обязательно должны реализовываться во всех вариантах IP.

IGMP (Internet Group Management Protocol, протокол управления группами Internet): позволяет IP-дейтаграммам распространяться в циркулярном режиме (multicast) среди компьютеров, которые принадлежат к соответствующим группам.

IP (Internet Protocol, протокол Internet): низкоуровневый протокол, который направляет пакеты данных по отдельным сетям, связанным вместе с помощью маршрутизаторов для формирования Internet или интрасети. Данные "путешествуют" в форме пакетов, называемых IP-дейтаграммами.

RARP (Reverse Address Resolution Protocol, протокол обратного преобразования адресов): преобразует физические сетевые адреса в IP-адреса.

SMTP (Simple Mail Transfer Protocol, простой протокол обмена электронной почтой): определяет формат сообщений, которые SMTP-клиент, работающий на одном компьютере, может использовать для пересылки электронной почты на SMTP-сервер, запущенный на другом компьютере.

TCP (Transmission Control Protocol, протокол управления передачей): протокол ориентирован на работу с подключениями и передает данные в виде потоков байтов. Данные пересылаются пакетами — TCP-сегментами, — которые состоят из заголовков TCP и данных. TCP — "надежный" протокол, потому что в нем используются контрольные суммы для проверки целостности данных и отправка подтверждений, чтобы гарантировать, что переданные данные приняты без искажений.

UDP (User Datagram Protocol, протокол пользовательских дейтаграмм): протокол, не зависящий от подключений, который передает данные пакетами, называемыми UDP-дейтаграммами. UDP — "ненадежный" протокол, поскольку отправитель не получает информацию, показывающую, была ли в действительности принята дейтаграмма.

Архитектура TCP/IP

Проектировщики вычислительных сетей часто используют семиуровневую модель ISO/OSI (International Standards Organization/Open Systems Interconnect, Международная организация по стандартизации/ Взаимодействие открытых систем), которая описывает архитектуру сетей. Каждый уровень в этой модели соответствует одному уровню функциональных возможностей сети. В самом основании располагается физический уровень, представляющий физическую среду, по которой "путешествуют" данные, — другими словами, кабельную систему вычислительной сети. Над ним имеется канальный уровень, или уровень звена данных, функционирование которого обеспечивается сетевыми интерфейсными платами. На самом верху размещается уровень прикладных программ, где работают программы, использующие служебные функции сетей.

На рисунке показано, как TCP/IP согласуется с моделью ISO/OSI. Этот рисунок также иллюстрирует уровневое строение TCP/IP и показывает взаимосвязи между основными протоколами. При переносе блока данных из сетевой прикладной программы в плату сетевого адаптера он последовательно проходит через ряд модулей TCP/IP. При этом на каждом шаге он доукомплектовывается информацией, необходимой для эквивалентного модуля TCP/IP на другом конце цепочки. К тому моменту, когда данные попадают в сетевую плату, они представляют собой стандартный кадр Ethernet, если предположить, что сеть основана именно на этом интерфейсе. Программное обеспечение TCP/IP на приемном конце воссоздает исходные данные для принимающей программы путем захвата кадра Ethernet и прохождения его в обратном порядке по набору модулей TCP/IP. (Один из наилучших способов разобраться во внутреннем устройстве TCP/IP стоит в использовании программы-"шпиона", чтобы найти внутри кадров, "пролетающих" по сети, информацию, добавленную различными модулями TCP/IP.)

Уровни сетей и протоколы TCP/IP

ISO/OSI TCP/IP _____________________________ __________________________ | Уровень прикладных программ | | | |_____________________________| | _________ _________ | _____________________________ | |Сетевая | |Сетевая | | Уровень | Уровень представления | | |программа| |программа| | прикладных |_____________________________| | |_________| |_________| | программ _____________________________ | | | Уровень сеанса | | | |_____________________________| |__________________________| | | _____________________________ _____|_____________|______ | Транспортный уровень | | TCP UDP | Транспортный |_____________________________| |_____|_____________|______| уровень | | _____________________________ _____|_____________|______ | Сетевой уровень | | | | | Сетевой |_____________________________| | ----> IP <--- | уровень |__________________________| _________ _____________________________ _______| Сетевая |________ | Уровень звена данных | | ARP<->| плата |<->RARP | Уровень |_____________________________| |_______|_________|________| звена | данных _____________________________ | | Физический уровень | _____________|______________ Физический |_____________________________| Кабельные соединения сети уровень

В левой части этой диаграммы показаны уровни модели ISO/OSI. Правая часть диаграммы иллюстрирует корреляцию TCP/IP с этой моделью.

Для иллюстрации роли, которую TCP/IP играет в вычислительных сетях в реальном мире, рассмотрим, что происходит, когда Web-браузер использует HTTP (HyperText Transfer Protocol, протокол передачи гипертекста) для извлечения страницы HTML-данных из Web-сервера, подключенного к Internet. Для формирования виртуального подключения к серверу браузер использует абстракцию программного обеспечения высокого уровня, называемую гнездом (socket). А чтобы извлечь страницу Web, он посылает на сервер команду GET HTTP, записывая ее в гнездо. Программное обеспечение гнезда, в свою очередь, применяет TCP для пересылки битов и байтов, составляющих команду GET на Web-сервер. TCP сегментирует данные и передает отдельные сегменты модулю IP, который пересылает сегменты в дейтаграммах на Web-сервер.

Если браузер и сервер работают на компьютерах, подключенных к различным физическим сетям (как это обычно бывает), дейтаграммы передаются от сети к сети до тех пор, пока не достигнут той, к которой физически подключен сервер. В конце концов дейтаграммы достигают пункта своего назначения и вновь собираются таким образом, чтобы Web-сервер, который считывает цепочки данных из своего гнезда, получал непрерывный поток данных. Для браузера и сервера данные, записанные в гнездо на одном конце, как по волшебству, "всплывают" на другом конце. Но между этими событиями происходят все виды сложных взаимодействий для создания иллюзии непрерывной передачи данных между вычислительными сетями.

И это практически все, чем занимается TCP/IP: превращением множества небольших сетей в одну большую и предоставлением услуг, которые нужны прикладным программам для обмена информацией друг с другом по получающейся в итоге Internet.

Краткое заключение

О TCP/IP можно было бы рассказать много больше, но есть три ключевых момента:

* TCP/IP — это набор протоколов, которые позволяют физическим сетям объединяться вместе для образования Internet. TCP/IP соединяет индивидуальные сети для образования виртуальной вычислительной сети, в которой отдельные главные компьютеры идентифицируются не физическими адресами сетей, а IP-адресами.

* В TCP/IP используется многоуровневая архитектура, которая четко описывает, за что отвечает каждый протокол. TCP и UDP обеспечивают высокоуровневые служебные функции передачи данных для сетевых программ, и оба опираются на IP при передаче пакетов данных. IP отвечает за маршрутизацию пакетов до их пункта назначения.

* Данные, перемещающиеся между двумя прикладными программами, работающими на главных компьютерах Internet, "путешествуют" вверх и вниз по стекам TCP/IP на этих компьютерах. Информация, добавленная модулями TCP/IP на стороне отправителя, "разрезается" соответствующими TCP/IP-модулями на принимающем конце и используется для воссоздания исходных данных.

Хорошо Плохо

«Установка и настройка протокола TCP/IP Цель работы: изучить принципы работы протоколов TCP/IP и научиться их настраивать для работы в сети Интернет. Теоретическая...»

Лабораторная работа №1

Установка и настройка протокола TCP/IP

Цель работы: изучить принципы работы протоколов TCP/IP и научиться их

настраивать для работы в сети Интернет.

Теоретическая справка

Хотя Windows поддерживает большое количество сетевых протоколов, TCP/IP

используется чаще всего по целому ряду причин:

обеспечивает межсетевое взаимодействие компьютеров с разной

аппаратной архитектурой и операционными системами;

является основным протоколом, используемым в сети Интернет;

Необходим для функционирования Active Directory.

TCP/IP - это аббревиатура термина Transmission Control Protocol/Internet Protocol (Протокол управления передачей/Протокол Internet). В терминологии вычислительных сетей протокол - это заранее согласованный стандарт, который позволяет двум компьютерам обмениваться данными. Фактически TCP/IP не один протокол, а несколько. Именно поэтому вы часто слышите, как его называют набором, или комплектом протоколов, среди которых TCP и IP - два основных.

В Windows параметры протокола TCP/IP являются частью параметров настройки сетевого адаптера, поэтому все изменения, связанные с этим протоколом, осуществляются через Панель управления.

Для настройки сетевых адаптеров и протоколов дважды щелкните значок Сеть и удаленный доступ к сети в Панели управления. Вы также можете выбрать пункт Свойства в контекстном меню папки Мое сетевое окружение, расположенной на Рабочем столе.

В появившемся окне представлены различные соединения вашего компьютера с внешним миром. После успешной установки сетевого адаптера (во время установки или позже) в окне должен присутствовать как минимум один значок с именем Подключение по локальной сети.

Двойной щелчок значка выводит окно с информацией о состоянии соединения. Можно узнать длительность соединения, его скорость, количество отправленных и принятых пакетов данных.

Кнопка Отключить позволяет выключить сетевой адаптер, прекратив тем самым обмен данными через него. Аналогичная команда доступна в контекстном меню, вызываемом щелчком правой кнопкой мыши значка соответствующего соединения. Отключенные соединения отображаются в виде "серых" значков.

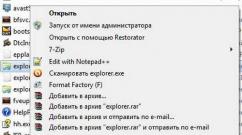

Кнопка Свойства вызывает окно настройки свойств соединения, в том числе и параметров используемых протоколов. Аналогичная команда доступна в контекстном меню, вызываемом щелчком правой к

– – –

Настройка основных параметров TCP/IP Стек протоколов TCP/IP, входящий в состав Windows, поддерживает два режима настройки: с использованием статического или динамического IP-адреса.

Каждый из этих режимов имеет свои преимущества и недостатки и должен использоваться в зависимости от конфигурации вашей локальной сети:

Преимущества:

Статический IP-адрес Динамический IP-адрес

– – –

В общем случае статическая адресация удобна в небольших (10-20 компьютеров) одноранговых сетях, состав которых редко изменяется. Если количество компьютеров в сети превышает 20, а компьютеры входят в домен Windows, гораздо проще и удобнее использовать динамическое выделение адресов.

Использование статического IP-адреса По умолчанию Windows настраивает стек TCP/IP на использование динамически выделяемого IP-адреса. Чтобы использовать статический адрес, это необходимо указать в свойствах протокола TCP/IP. После этого вы должны задать следующие параметры.

IP-адрес - 32-разрядный адрес, представленный в формате W.X.Y.Z. Адрес должен быть уникальным не только в пределах локальной, но и в пределах всего Интернета. Обычно используется один из IP-адресов, выделенный провайдером.

Маска подсети - 32-разрядное число, представленное в формате W.X.Y.Z, которое используется для разделение крупных сетей на несколько более мелких.

Основной шлюз - IP-адрес маршрутизатора, используемого для выхода в глобальные сети и взаимодействия с другими сетями.

Предпочтительный и альтернативный DNS-серверы - IP-адреса основного и резервного DNS-серверов, которые будут использоваться стеком TCP/IP для разрешения символьных имен компьютеров в их IP-адреса.

Настроив параметры протокола, щелкните кнопку ОК. Для применения новых параметров TCP/IP щелкните кнопку ОК в окне свойств соединения.

Использование динамически выделяемого IP-адреса Для использование динамически выделяемого IP-адреса необходимо в настройках протокола TCP/IP указать автоматическое получение IP-адреса. Также рекомендуется указать автоматическое получение адресов DNS-серверов, хотя можно указать эту информацию вручную.

Для динамического выделения IP-адреса в локальной сети должен быть установлен и настроен DHCP-сервер.

При недоступности DHCP-сервера используется служба APIPA (автоматическая настройка частных IP-адресов), которая генерирует IP-адрес вида 169.254.Y.Z и маску подсети 255.255.0.0. Если выбранный адрес уже используется, служба генерирует следующий адрес.

Отключение автоматической адресации По умолчанию функция автоматической настройки частных IP-адресов включена, но можно ее отключить, добавив в системный реестр соответствующий параметр.

– – –

На вкладке Параметры IP можно связать с сетевым адаптером несколько IPадресов и задать несколько основных шлюзов.

Стек TCP/IP Windows позволяет связать с любым сетевым адаптером несколько IPадресов. Для каждого из адресов может быть задана своя маска подсети.

Несколько IP-адресов для одного сетевого адаптера принято использовать в следующих случаях:

На web и ftp-серверах, обслуживающих большое количество сайтов, каждому из которых должен быть выделен отдельный IP-адрес;

При подключении компьютера к локальной сети с несколькими наложенными IPсетями; при постоянном перемещении компьютера из одной сети в другую.

Добавить адрес можно, щелкнув кнопку Добавить. Первый адрес из списка будет считаться основным и отображаться в окне основных свойств протокола TCP/IP.

При использовании нескольких IP-адресов, особенно из разных сетей, необходимо указать несколько основных шлюзов, чтобы обеспечить возможность связи с компьютером извне по любому из связанных с ним адресов. Кроме того, для повышения надежности можно использовать несколько маршрутизаторов, соединяющих вашу сеть с другими. В этом случае имеет смысл указать в параметрах адреса нескольких основных шлюзов. Для каждого шлюза кроме его адреса задается метрика - целое число от 1 до 9999. Метрики служат для определения приоритета шлюзов. В любой момент времени используется первый доступный шлюз с минимальной метрикой. Таким образом, альтернативный шлюз с метрикой 2 будет использован только при недоступности основного с метрикой 1.

Кроме того, можно задать метрику и самого интерфейса. Метрики интерфейсов служат для определения интерфейса, используемого для установления нового соединения. При использовании нескольких сетевых адаптеров метрики применяются для определения приоритета этих адаптеров.

На вкладке DNS можно настроить все параметры, связанные со службой DNS.

По аналогии с IP-адресами можно задать несколько (более двух) адресов DNS-серверов и определить порядок их использования. Метрики для определения порядка здесь не используются, т. к. при недоступности первого сервера будет использован второй, при недоступности второго - третий и т. д.

В работе DNS используются два параметра, отвечающие за разрешение неполных имен. Первый - основной суффикс DNS - задается на вкладке Сетевая идентификация свойств системы и обычно является полным DNS-именем домена, в который входит компьютер. При работе в рабочей группе этот суффикс может быть произвольным и задается при настройке Windows. Второй - DNS-суффикс подключения

Задается на вкладке DNS свойств каждого подключения.

Если в параметрах настройки DNS указано Дописывать основной DNS-суффикс и суффикс подключения, то при разрешении неполных имен будет использованы соответствующие суффиксы. Например, при использовании основного суффикса msk.net.fio.ru и суффикса подключения lab.msk.net.fio.ru при вводе команды ping xyz будет предпринята попытка разрешения имен и xyz.msk.net.fio.ru xyz.lab.msk.net.fio.ru. Кроме того, если включен параметр Дописывать родительские суффиксы, то при разрешении будут проверены еще и имена xyz.net.fio.ru, xyz.fio.ru и xyz.ru.

Если в параметрах настройки DNS указано Дописывать следующие DNSсуффиксы, то основной суффикс и суффикс подключения использованы не будут, а будет использован (последовательно) указанный список суффиксов. При разрешении неполных имен этот список будет использован аналогично приведенному примеру.

Параметр Зарегистрировать адреса этого подключения в DNS использует основной DNS-суффикс для определения DNS-сервера, обеспечивающего функционирование соответствующей зоны, и автоматически регистрирует на нем запись A со своим именем и IP-адресом соединения. Если для соединения задано несколько IP-адресов или используется несколько соединений, то в DNS будут зарегистрированы несколько записей A с одним и тем же именем, но разными IP-адресами.

Параметр Использовать DNS-суффикс подключения при регистрации в DNS позволяет осуществить регистрацию соответствующей записи A на DNS-сервере по аналогии с предыдущим параметром.

На вкладке WINS можно настроить параметры, связанные со службой WINS. Эта служба предназначена для разрешения имен NetBIOS в IP-адреса. При использовании домена и клиентов Windows использование этой службы не требуется - все ее функции выполняются службой DNS.

Для работы этой службы требуется WINS-сервер, адрес (адреса) которого добавляется в соответствующий список.

Помимо использования WINS-сервера Windows поддерживает устаревший способ разрешения имен NetBIOS- файл LMHOSTS. Можно включить использование этого файла и при необходимости импортировать уже существующий файл. Файл LMHOSTS можно редактировать самостоятельно в любом текстовом редакторе. Этот файл расположен в папке %systemroot%\ system32\drivers\etc.

Кроме того, на этой вкладке осуществляется управление поддержкой NetBIOS поверх TCP/IP. Такая поддержка требуется для обеспечения совместной работы со старыми NetBIOS-клиентами (Windows 9x, NT). При использовании в локальной сети только Windows, NetBIOS поверх TCP/IP может быть отключен. При использовании динамически выделяемого IP-адреса можно задавать этот параметр через DHCP.

На вкладке Параметры можно настроить ряд необязательных параметров стека TCP/IP. Windows поддерживает настройку IP-безопасности (протокол IPSec) и фильтрации TCP/IP. Для настройки необходимо выбрать параметр из списка и щелкнуть кнопку Свойства.

Безопасность компьютеров в сети Проблемы безопасности при работе в сети могут быть решены на уровне аппаратных средств (аппаратная безопасность), на уровне программного обеспечения (программная безопасность) и на уровне проведения определенных организационных мероприятий (логическая безопасность).

Вопросы общей безопасности компьютера Как правило, говоря о безопасности при работе в Internet, выделяют три основных вида угроз безопасности - это угрозы раскрытия, целостности и отказа в обслуживании.

Следует отметить, что достичь полной безопасности вряд ли возможно, так как методы атак развиваются вместе с развитием методов защиты. Но максимально снизить вероятность поражения компьютерной системы и находящейся в ней информации вполне возможно.

Первая угроза – угроза раскрытия или утечки информации. Угроза раскрытия заключается в том, что информация становится известной посторонним лицам.

Причиной возникновения данной угрозы может быть как прямое несанкционированное подключение стороннего лица через Internet к Вашему компьютеру, так и результат работы некоторых программ, созданных с этой целью (и вирусов тоже). Реализация именно этой угрозы наносит наибольший ущерб. Чаще всего, интересуются Вашим логином и паролем на доступ в Internet. Но ещё более опасно воровство конфиденциальной информации. Если Вы недостаточно надежно "закрыли", хранящиеся на компьютере договора или финансовую информацию, то существует вероятность, что знать её будете не только Вы. Другой способ получения информации из Вашего компьютера - использование программ класса keyboard loggers (программа записывает все, что вводится с клавиатуры, а затем, при очередном сеансе связи, передает записанную информацию "заказчику").

Угроза потери целостности информации - любое умышленное изменение или удаление данных, но особенно ощутимо затрагивает пользователя в случае полного уничтожения информации. Основной источник этого вида угроз - вирусы. Попасть на Ваш компьютер вирус может с письмом из электронной почты, с программой, которую Вы взяли из сети, в некоторых случаях с файлами, полученными с других серверов (например, с прайс-листом в формате Excel). Но и при несанкционированном подключении к Вашему компьютеру, злоумышленник может "пошутить" и уничтожить некоторые Ваши файлы. Другой вариант - преднамеренное искажение информации, размещенной на Вашем сайте (сервере).

Угроза отказа в обслуживании возникает в том случае, когда в результате некоторых действий блокируется доступ к ресурсам компьютера. В принципе блокирование может быть временным или постоянным. Временная блокировка может вызвать только задержку запрашиваемого ресурса, иногда достаточно долгую. Во втором случае, запрашиваемый ресурс вообще становится недоступен.

Вот краткое описание трех наиболее распространенных видов "зловредных" программ:

Вирус (virus) представляет собой самовоспроизводящийся код, присоединяющийся к другому файлу точно так же, как настоящие вирусы прикрепляются к живым клеткам.

Изначально вирусы поражали программные файлы, имеющие расширения *.com или *.exe, однако на сегодняшний день могут "заражаться" и офисные документы, и даже, сообщения электронной почты.

"Червь" (worm) - это автономная программа, обычно воспроизводящаяся путем копирования себя на другие компьютеры в сети. Наибольшее распространение получила программа happy99.exe, парализовавшая множество компьютеров два года назад и все еще изредка появляющаяся - особенно под Новый год.

"Логическая бомба" (logic bomb) не воспроизводится, но может принести серьезный ущерб. Обычно это простые программы, выполняющие вредные функции, такие, как удаление пользовательских файлов, форматирование дисков на вашем компьютере, порча загрузочной записи, делающая недоступной любую информацию с Вашего компьютера при выполнении определенного условия (например, по случаю наступления к-л праздника: Новый год, Первое Апреля и т.п.).

Защита личной информации при работе в сети Полностью защитить свой компьютер от возможных атак из сети практически невозможно. Но можно принять определенные меры предосторожности и соблюдать некоторые правила при работе в Internet. Это не ликвидирует полностью, но существенно снизит вероятность успешной атаки или заражения вирусом.

Защита от вирусов.

Регулярно используйте программы-антивирусы для проверки своего компьютера. (Наиболее известные среди них - AVP Лаборатории Касперского,DrWEB, Norton Antivirus фирмы Symantec);

Внимательно читайте предупреждения, которые выдает вам система - в большинстве случаев при запуске исполняемого файла вам будет выдано соответствующее сообщение;

Работая с электронной почтой, не запускайте полученные программы и не открывайте прикрепленные файлы, так называемые "вложения", если Вы не уверены в отправителе. Уважающая себя (и своих потенциальных клиентов) фирма, даже если она присылает Вам рекламу, разместит свои материалы в зоне "сообщение" или даст ссылку на свой сервер;

Не скачивайте без крайней необходимости на свой компьютер прайс - листы в формате Excel. Таким путем Вы тоже можете получить вирус. Но если это все же необходимо, то всегда используйте программы - антивирусные мониторы, которые постоянно проверяют всю поступающую на Ваш компьютер информацию на предмет возможного наличия вирусов;

Не открывайте "чужие" документы с помощью редактора WordPad, который поставляется вместе с Windows. Программа не чувствительна к вредоносным макросам (как и ко всем макросам вообще), но содержит ошибки, приводящие к переполнению буфера и вытекающей отсюда возможности передачи управления на код злоумышленника. Не ограничивайтесь собственной защитой Word-а от макросов, поскольку данная защита не всегда работает и может быть легко отключена злоумышленником.

При выборе компьютерного пароля многие из нас слишком предсказуемы.

Специалисты по системам защиты уже давно указывают на то, что большинство брешей в компьютерных системах хакеры проделывают только потому, что пользователи берут слишком простые пароли. Далее по популярности использования идут специальные хакерские программы, которые легко можно скачать из Internet. Эти программы могут взломать пароль, автоматически перебирая целые словари.

Какой из всего этого следует вывод? Нельзя в качестве пароля брать "осмысленные" слова. В пароле по возможности должны одновременно присутствовать прописные и строчные буквы, цифры и знаки препинания.

Пароль должен быть не менее восьми символов и быть составлен из прописных, строчных, специальных и цифровых символов одновременно.

правильного задания пароля:

Пример 3Urtf_J5p В этом примере используются цифры "3", "5", заглавные буквы "U", "J", строчные символы "r", "t", "f", "p" и специальный символ подчеркивания "_".

На каждое отдельно взятое устройство, системный счет или другой ресурс необходимо установить неодинаковые и несхожие пароли, не являющиеся синонимами, а также простыми словосочетаниями или словами. Кстати, при использовании PGP (программы криптографической защиты) даже при перехвате вашей почты воры не смогут ее прочитать, не имея Вашего ключа, который при получении Вашего пароля на Ваш компьютер можно легко узнать.

Защита от взлома.

Не стремитесь использовать новые версии программного обеспечения: в первое время в них всегда обнаруживается много ошибок. Это не значит, что продукты одно-двух годичной давности защищены лучше, но злоумышленники склонны сосредотачивать свои усилия именно на новинках, а анализировать старые версии - занятие неблагородное и бесперспективное: у кого они сейчас установлены?

Постарайтесь не использовать, без крайней необходимости, неизвестные программные файлы из Internet. Если вы ищете какую-то программу - делайте это на серверах известных компаний;

Не забывайте, что технологии java, JavaScript и Active-x (языки программирования на которых создаются динамические объекты Internetстраниц) остаются небезопасными;

Основная опасность состоит в том, что написанные с использованием данных языков объекты, могут при желании их создателя получить полный доступ к ресурсам вашего компьютера. При этом, Вы не сможете проконтролировать, что же они делают, какую информацию и где меняют, что записывают на ваш компьютер или что списывают с него.

Именно поэтому, лучше отключить данные приложения в настройках браузера (Пуск / Настройки / Панель управления / Свойства обозревателя /

Безопасность):

На сегодняшний день все современные операционные системы позволяют включить свой компьютер в Internet, в качестве WWW-сервера. Если компьютер с разделенным диском и не закрытым паролем доступом к нему окажется в сети, то при желании к Вашему диску получит доступ любой "сетевой житель".

Если на вашем компьютере установлен протокол TCP/IP, ликвидируйте "Службу доступа к файлам и принтерам" (Пуск/Настройки/Панель управления/Сеть). Если же Вы выходите в Internet через локальную сеть своего предприятия и исключение данной опции невозможно, то убедитесь, что Ваш сетевой администратор предпринял необходимые меры защиты сети от несанкционированного доступа извне;

Узнать о возможных несанкционированных подключениях к Вашему компьютеру поможет программа Netstat. В результате работы она выдаёт информацию обо всех активных подключениях к компьютеру с указанием ipадреса удалённого компьютера и порта, по которым происходит взаимодействие;

Во время работы с конфиденциальной информацией лучше всего отключиться от сети.

Основы адресации в Internet

Зачастую в решении многих проблем, связанных с безопасностью, может помочь знание правил адресации в сети. Это помогает выявить источник происхождения угрозы (адрес с которого производится попытка нарушения безопасности). Остановимся на этом моменте подробнее.

Основа адресации в Internet - протокол tcp/ip, который позволяет различным компьютерам в сети обмениваться информацией.

Все адреса в Internet начинаются либо с http:// либо с ftp://.

Этот параметр определяет метод передачи информации - протокол передачи данных:

– – –

При подключении к Internet, каждый компьютер получает уникальный 32-х битный номер, который и называют ip-адресом. Он представлен в виде 4-х чисел в диапазоне от 1 до 255 и имеет вид типа 194.125.113.85. Ip-адрес может быть динамическим - т.е. меняться при каждом подключении.

Очень важно понимать, что знание ip-адреса подключенного к сети компьютера, дает возможность доступа к нему из сети с любого другого компьютера. Таким образом, не только Вы можете получить информацию с сетевого сервера, но и любой компьютер, подключенный к Internet, может получить доступ к информации на Вашем диске.

Конечно, если Вы не предпримете некоторых мер, направленных на ограничение этого доступа.

В общем случае, адрес имеет вид www.что-то.где-то.

Аббревиатура в конце адреса это сокращенное название страны:

– – –

Web: кажущаяся анонимность Достаточно часто, начинающие пользователи понятие анонимности в Internet связывают с анонимностью личности человека, в сети работающего. То есть, зарегистрировал почтовый ящик на вымышленное имя или зашел в чат поговорить под произвольным псевдонимом, и все - анонимность достигнута. На самом деле это не совсем так. Как бы Вы себя ни называли ip-адрес сообщит - здесь был или есть один и тот же человек, а вернее один и тот же компьютер.

"Гуляя" по WWW-страницам, многие не задумываются о том, что при каждом посещении "умница" сервер фиксирует некоторую информацию о Вас в своих logфайлах. Это может быть и ip-адрес, и другие, необходимые web-мастеру сведения.

Основной источник подобных сведений - программы, которые Вы используете при работе в Internet. Практически все программы, при помощи которых Вы получаете из Internet какую-либо информацию, предварительно сообщают свои, а следовательно, и Ваши данные, т.е. некоторые сведения, которые определяют какую именно информацию, куда и как необходимо отправить - это тот минимум, без которого невозможен процесс обмена информацией. Но максимум передаваемых при запросе сведений никак не ограничен.

Например, браузер - сообщает серверу, с какого ip-адреса вы вошли в сеть, на какой странице были перед этим, каким браузером пользуетесь.

Ip-адрес сообщают и программы для работы с электронной почтой. Например, OutLook Express предоставляет возможность узнать адрес отправителя.

Наибольшие же проблемы создают разнообразные программы для интерактивного общения. Большинство из них позволяет получить достаточно большое количество информации о пользователе - от самого факта его нахождения в сети и ipадреса до типа операционной системы. Правда, некоторые (MS Comic Chat либо ICQ) скрывают ip-адрес собеседника. Но если Вы общаетесь "один на один", соединение устанавливается непосредственно между компьютерами. В этом случае, используя, например, стандартную программу Netstat каждый из собеседников может определить сетевой адрес другого.

Итак, что можно узнать о Вас, не задав ни одного вопроса и не устанавливая на Ваш компьютер свои программы (эта возможность, естественно, даст еще больший эффект)?

Непосредственная информация о пользователе:

Местонахождение (страна, фирма, провайдер Internet и пр.);

Тип Вашего компьютера;

Разрешение экрана;

Местное время (по часам Вашего компьютера);

Операционную систему, установленную на компьютере;

Тип и версию программы, из которой Вы обратились к серверу;

Наличие цифрового удостоверения (сертификата) и из него - регистрационные данные;

Информация о пользователе, связанная с посещаемым ресурсом.

В основном, данная информация используется при проведении маркетинговых исследований популярности разделов самого ресурса:

– – –

Много этой информации или мало? Кто-то решит, что нет ничего особенного в передаче "какой-то" рабочей или маркетинговой информации о собственном компьютере или о своих предпочтениях при перемещениях по сети. Это если Вы школьник, студент или пенсионер. А если сотрудник или владелец фирмы? Конечно, зная реальный адрес местонахождения компьютера, с которого осуществляется вход в сеть еще нельзя сказать, кто конкретно за ним сидит. Но, пронаблюдав за пользователем некоторое время, можно составить очень точный его портрет (вернее, "портрет" его интересов), для уточнения которого останется лишь сопоставить ему реальное имя пользователя...

Использование электронной почты

К сожалению, технология обеспечения обмена информацией по электронной почте также предоставляет массу возможностей получить информацию о Вас так, что, будучи неподготовленным пользователем, Вы можете об этом даже и не знать. Поэтому мы рассматриваем данный вопрос здесь несколько подробнее.

Механизм работы с электронной почтой достаточно понятен - у Вас есть электронный почтовый ящик, Вы получаете или отправляете сообщения с помощью специальных программ "мейлеров". Наиболее известная из таких программ - OutLook Express, которая встроена в Windows и потому достаточно часто используются. При организации почтового ящика возможны два варианта: почтовый ящик предоставляет Вам провайдер либо Вы создаете его на одном из бесплатных почтовых сервисов.

Работать с почтой так же можно по-разному. Наиболее небезопасно работать на страничках почтовых служб в браузере. Более предпочтительный вариант использовать программы мейлеры.

При организации своего почтового ящика, Вам будет необходимо указать пароль. Остановимся несколько подробнее на вопросе - как должен выглядеть пароль, чтобы его было труднее "сломать"? Основная рекомендация выглядит следующим образом: делайте пароль длиннее 8-ми символов и используйте цифры и символы разного регистра. Обратите внимание, что пароль не должен совпадать с логином.

Метод перехвата пароля основан на том, что пользователь, обращаясь к серверу (для прочтения почты, подключения к личной папке и т. д.), должен передать ему свой пароль, который, естественно, идет по самому обычному кабелю в виде самых обычных электрических импульсов. По этой причине, основное внимание при установлении "закрытой" связи уделяется не столько ограничению возможности перехватить сигнал (хотя и это, конечно, тоже важно учитывать, хотя бы на участке от Вашего компьютера (офиса) до точки ввода кабеля в общую магистраль передачи информации), сколько ограничению возможности понять, что именно Вы передаете (или принимаете), т.е.

механизму шифрования информации. Более подробное изучение данного вопроса относится к компетенции специалистов в области сетевых коммуникаций, для рядового пользователя отметим лишь, что почтовые пароли относительно безопасно передавать, установив опцию Secure Password Authentification (SPA) (безопасное подтверждение пароля). Теперь давайте посмотрим, какую информацию об отправителе сообщения можно получить с помощью программы Outlook Express. Так, ip-адрес отправителя письма можно считать из его заголовка (в Outlook Express для этого достаточно выбрать пункт меню File-Properties при просмотре сообщения):

Кстати, очень полезно заглянуть туда, чтобы убедиться в том, что ваш корреспондент - действительно тот, за кого себя выдает. Там же можно проследить весь маршрут движения письма от отправителя к адресату, включая время отправления, время прохождения промежуточных почтовых серверов и время поступления сообщения на сервер Вашего провайдера.

Присоединение к рабочей группе или создание рабочей группы При настройке сети системой Windows автоматически создается рабочая группа, которой присваивается имя. Можно как присоединиться к уже существующей рабочей группе в сети, так и создать новую.

Примечание.

Рабочие группы служат основой для общего доступа к файлам и принтерам, но не осуществляют фактическую настройку общего доступа. Напротив, в этой версии Windows можно создать и присоединиться к домашней группе, которая автоматически включает общий доступ к файлам и принтерам домашних сетей. При наличии домашней сети рекомендуется создать домашнюю группу или присоединиться к ней. Чтобы получить дополнительные сведения, произведите поиск по слову «домашняя группа» в центре справки и поддержки.

1. Откройте компонент «Система». Для этого нажмите кнопку Пуск, щелкните правой кнопкой мыши Компьютер и выберите пункт Свойства.

2. В группе Имя компьютера, имя домена и параметры рабочей группы нажмите кнопку Изменить параметры. Если отображается запрос на ввод пароля администратора или его подтверждения, укажите пароль или предоставьте подтверждение.

3. В диалоговом окне Свойства системы перейдите на вкладку Имя компьютера и затем нажмите кнопку Изменить.

4. В диалоговом окне Изменение имени компьютера или домена щелкните в разделе Член групп пункт Рабочая группа и выполните одно из следующих действий.

Чтобы присоединиться к существующей рабочей группе, введите имя рабочей группы, к которой будет присоединен компьютер, а затем нажмите ОК.

Чтобы создать новую рабочую группу, введите имя новой рабочей группы, а затем нажмите ОК.

Если перед присоединением к рабочей группе компьютер входил в домен, то он будет удален из него, а учетная запись компьютера в домене будет отключена.

Firewall в переводе с английского означает горящая стена (fire - огонь, wall стена), также часто можно встретить название фаервол (это обозначение firewall только русскими буквами) или Brandmauer это в переводе с немецкого значит тоже самое (brand - гореть, mauer - стена), наиболее часто употребляется как брандмауэр. В народе очень часто firewall называют просто стена или стенка.

Итак, давайте попробуем разобраться, что же такое firewall и зачем он нужен.

Представьте себе, что ваш компьютер это ваша квартира. В квартире есть окна и двери.

Я уверен, что все окна и двери вы держите на замке и не думаю, что вы были бы довольны, если бы каждый прохожий мог бы зайти к вам через открытую дверь или влезть через открытое окно. По аналогии, вы должны быть заинтересованы в том, чтобы никто чужой не смог просто так войти в ваш компьютер и взять что ему захочется или удалить какие-нибудь важные для вас данные.

На окнах и дверях вашего дома есть замки, вы запираете их и чувствуете себя в безопасности. Если вам нужно выйти или впустить к себе знакомого, вы открываете двери и впускаете или выпускаете нужных вам людей. Установив фаервол, вы можете настроить его таким образом, чтобы он пропускал в интернет или запускал из интернета только те программы, которые вы ему разрешите. Все остальное будет блокировано как на вход так и на выход.

Фактически вы ставите фильтр между вашим компьютером и интернет, который пропускает только нужное и важное для вас, все остальное фильтруется.

Согласно статистике, компьютер, на котором не установлен firewall и который находится в сети, остается не зараженным максимум 2 минуты. По истечении этого времени вы обязательно получите свою порцию вредоносных программ.

Не стоит бояться процедуры установки и настройки, хотя этот тип программ и нельзя назвать простым, большинство из них настраиваются автоматически. Вам нужно будет лишь нажимать на кнопку разрешить или запретить доступ определенной программе.

Настройка сетевого экрана Если вы хотите использовать на своем компьютере сетевой экран Microsoft Firewall, его надо включить. Сетевой экран Microsoft Firewall включается следующим образом. В главном меню Windows выбрать Settings == Control Panel (см. Рис. 1), затем в открывшемся окне Control Panel найти и открыть окно сетевого экрана двойным щелчком по значку Windows Firewall (см. Рис. 2).

Рис. 1 Рис. 2

Во вкладке General окна Windows Firewall включить опцию On (recommended) и, таким образом, включить работу сетевого экрана Microsoft Firewall (см. Рис. 3). Далее выполняется настройка сетевого экрана.

Чтобы настройки соответствовали требованиям Регламента, надо разрешить следующее сетевые взаимодействия:

– – –

Во вкладке Advanced окна Windows Firewall (см. Рис. 4) щелкнуть Settings в разделе ICMP (отмечено красным на Рис. 4). В открывшемся окене ICMP Settings установить флаг Allow incoming echo request (см. Рис. 5) и щелкнуть OK. Теперь ваш компьютер доступен для ping-тестирования.

Рис. 5 Рис. 6 Настройка разрешения доступа по протоколу HTTP для программ пакета BotikTools Сетевой экран блокирует входящие сетевые соединения с программами, которые установлены на вашем компьютере. Тем самым обеспечивается защита от несанкционированного доступа. Для корректной работы некоторых программ (в том числе программ пакета BotikTools) необходимо сделать исключение и разрешить возможность таких соединений. Эти программы перечислены во вкладке Exceptions (Исключения).

В окне Windows Firewall выберите вкладку Exceptions (см. Рис. 6). Здесь перечислены программы и сервисы, которым разрешены входящие соединения по протоколу HTTP. В число этих программ надо включить программу wish.exe, которая обеспечивает сетевые соединения для программ пакета BotikTools. Для этого щелкните Add Program... (на Рис. 6 отмечено красным). В открывшемся окне Add a Program (см. Рис. 7) щелкнитеBrowse, чтобы указать путь к программе wish.exe. Если вы установили программы пакета BotikTools в папку Program Files, то путь к программе wish.exe будет таким, какой показан на Рис. 7.

Рис. 7 Рис. 8

На Рис. 8 показано стандартное окно Browse папки C:\Program Files\BotikTools\bin, в которой хранится программа wish.exe. Отметив программу wish.exe, щелкните Open в окне Browse и, таким образом, введите путь к программе wish.exe в поле Path окна Add a Program. В окне Add a Prograam щелкните OK, чтобы добавить программу wish.exe в список Exceptions. Теперь сетевой экран разрешит доступ по протоколу HTTP программам пакета BotikTools.

Настройка сетевого экрана Outpost Firewall Персональный сетевой экран Outpost Firewall позволят создавать более подробные настройки для ограничения сетевого доступа на уровне приложений. В Outpost Firewall пользователь может создавать списки приложений, имеющих сетевой доступ и указывать действующие протоколы, порты и направления сетевого трафика для каждого из приложений, то есть создавать для приложений правила, разрешающие или запрещающие приложениям те или иные сетевые взаимодействия.

– – –

Чтобы разрешать использование программы ping.exe для проверки связи с компьютером Абонента, а также обеспечить корректную работу программ, входящих в состав пакета BotikTools, сетевой эран Outpost Firewall должен быть настроен так, чтобы:

Остальные правила для приложения wish.exe, описанные в разделе "Что настроить?", могут быть созданы аналогично.

1. Сначала надо добавить приложение wish.exe в список пользовательских приложений, для которых будут создаваться правила. Для этого в меню Параметры программы Outpost Firewall надо выбрать Приложения (см. Рис. 9), чтобы открыть в окне Параметры вкладку Приложения (см. Рис. 10). Выбрав Пользовательский уровень во вкладке Приложения, щелкнуть Добавить.

Рис. 9 Рис. 10

2. Откроется стандартное окно Open (см. Рис. 11), в котором надо открыть папку C:\Program Files\Botik Tools\bin, выбрать в ней файл приложения wish.exe и щелкнуть ОК. В результате откроется окно Правила Wish Application, в котором пока еще нет ни одного правила для приложения wish.exe (см. Рис. 12).

В этом окне есть инструменты, которые позволяют создавать правила, редактировать их, копировать или удалять. Начнем создавать первое правило для приложения wish.exe, щелкнув Создать.

3. Рис. 11 Рис. 12

3. Откроется окно Правило, в котором можно выбирать событие, действие и описание правила (см. Рис. 13) в трех полях ввода этого окна: "1. Выберите событие для правила", "2. Выберите действие для правила" и "3. Описание правила".

Создадим правило для разрешения исходящих пакетов по протоколу TCP через порты 9, 25, 53, 80, 443, 12040.

Сначала выберем событие. В поле ввода "1. Выберите событие для правила" (см.

Рис. 14) установим флаг Где протокол. В поле "3. Описание правила" появится строка "Где протокол Не определено". Щелчком по ссылке Не определено откроем окно Выбор протокола, в котором выберем параметр TCP и щелкнем OK. Таким образом, дальше будем описывать такое событие, как передача пакетов по протоколу TCP для программы wish.exe.

Рис. 13 Рис. 14 Выполним описание этого события. Поскольку при создании нового правила по умолчанию установлено направление Исходящее (см. Рис. 13 раздел Описание правила), оставим это описание без изменения.

Однако, если бы нужно было выбрать направление Входящее, то следовало бы щелчком по ссылке Исходящее открыть окно Выбор типа соединения и установить соответствующий параметр Входящее (см. Рис. 15).

– – –

Далее необходимо выбрать порты, через которые будем разрешать передачу исходящих TCP-пакетов. Для этого в поле ввода "1. Выберите событие для правила" устанавливаем флаг Где удаленный порт. В поле "3. Описание правила" появится строка "Где удаленный порт Не определено". Щелчком по ссылке Не определено откроем окно Выберите удаленный порт (см. Рис. 16). Нам нужно установить следующие номера портов: 9, 25, 53, 80, 443, 12040. Можно выбрать номера из списка или ввести их в поле ввода так, как показано на Рис. 16.

Наконец, завершает создание правила выбор действия для этого правила -- в поле "2. Выберите действие для правила" устанавливаем флаг Разрешить эти данные (см. Рис. 17) и щелчком по кнопке ОК завершаем создание первого правила.

– – –

Остальные три правила для приложения wish.exe, перечисленные в пунктах 1 и 2 раздела "Что настроить?", создаются аналогично.

Еще раз напомним здесь эти правила:

правило, разрешающее прием входящих пакетов по протоколу TCP через порты 9, 25, 53, 80, 443, 12040;

Правило, разрешающее передачу исходящих UDP-пакетов через порт 53;

Правило, разрешающее прием входящих UDP-пакетов через порт 53.

3 и 4 раздела "Что настроить", надо сделать следующее:

– – –

В меню Параметры программы Outpost Firewall выбрать Системные (см. Рис. 19), чтобы открыть в окне Параметры вкладку Системные (см. Рис. 20). Во вкладке Системные для установки параметров ICMP-протокола щелкнуть Параметры (кнопка отмечена на Рис. 20 красным).

– – –

Откроется окно Параметры ICMP (см. Рис. 21), в котором нужно для ICMPсообщений типа Эхо-ответ и Эхо-запрос установить такие флажки В и Из, которые показаны на Рис. 21 и щелкнуть OK.

– – –

На этом настройку сетевого экрана Outpost Firewall можно считать завершенной.

Порядок выполнения работы

1. Изучить состав и назначение протоколов стека TCP/IP.

2. В системе Windows выполнить настройку стека протоколов TCP/IP для организации работы в сети Интернет. Для этого получить необходимые данные у преподавателя.

3. Создать группу в сети. Добавить в эту группу несколько компьютеров.

4. Поэкспериментировать с настройками Firewall. (пропускание/блокирование ping, HTTP и др.) Контрольные вопросы.

1. Сколько протоколов образуют стек TCP/IP?

2. Какие уровни протоколов содержит стек TCP/IP?

3. что такое IP – адресация?

4. На каком уровне применяется IP – адресация?

5. Является ли IP – адресация абсолютной или относительной?

6. Поясните понятия статический и динамический IP – адрес.

7. Что такое шлюз?

8. Что такое маршрутизатор?

9. Для чего применяется маска подсети?

10. Какие службы, устройства, клиенты необходимы для работы в сетях?

11. Какие три основных вида угроз безопасности при работе в сети Internet?

12. Рассказать о каждой угрозе при работе в сети Internet.

14. Адресация в сети Internet.

15. Основные сетевые протоколы (TCP, IP, UDP, POP, SMTP, DNS, WINS, ICMP, HTTP, FTP,). Рассказать о любом по выбору преподавателя.

16. Какие средства сетевой защиты существуют?

Похожие работы:

«Випуск 121. Том 134 Розділ 3 ПРИРОДА ЯК ОБ’ЄКТ ТЕХНОГЕННОГО ВПЛИВУ Том 137. Випуск 124 УДК 616. 717. 4-073. 7 Литвин Ю.П., Логвиненко В.В., Кашарин А.А., Новичихин А.В. ДИАГНОСТИКА ПОВРЕЖДЕНИЙ ПЛЕЧЕВОГО СУСТАВА. ПУТИ УМЕНЬШЕНИЯ ЛУЧЕВОЙ НАГРУЗКИ Рассматриваются диагностические возможности лучевых методов диагностики (рентгенографии, магнитно-резонансной том...»

«WWW.ENU.KZ Р.Р. Баязитова г. Уфа, Республика Башкортостан СТЕРЕОТИПЫ ПОВЕДЕНИЯ БАШКИР В СФЕРЕ "ЧЕЛОВЕК – ПРИРОДА" Лев Николаевич Гумилев – один из крупнейших отечественных ученых с мировым именем. Его богатое научное наследие до сих пор волнует умы, вызывая к дискуссии, пробуждает интерес к разносторонним и глубоким научным исследов...»

ЗА 2015 ГОД Отчет об итогах работы за 2015 год государственного автономного учреждения Астраханской...» Реценз. АУЭС, кафедра ТЭУ, Н. Контр. Ем Т.М. гр. ТЭС-12-2 Зав. каф. Кибарин А.А. Лист ДП....»

2017 www.сайт - «Бесплатная электронная библиотека - электронные матриалы»

Материалы этого сайта размещены для ознакомления, все права принадлежат их авторам.

Если Вы не согласны с тем, что Ваш материал размещён на этом сайте, пожалуйста, напишите нам , мы в течении 1-2 рабочих дней удалим его.

Практическая работа 2

Тема. Настройка протокола TCP/IP.

Цель: изучить основные этапы установки TCP/IP протокола, принцип распределения IP-адресов в программе Microsoft VirtualPC.

Теоретическое обоснование

Для создания одноранговой сети Ethernet в ОС Windows 2000 Professional, Windows XP Professional необходимо, во-первых, создать на каждом компьютере подключение по локальной сети, настроив параметры протокола TCP/IP сетевого соединения, и, во-вторых, настроить параметры сетевой идентификации компьютеров.

В системах Windows 2000/XP/2003 поддержка протокола TCP/IP сетевыми соединениями устанавливается автоматически, но пользователь может в любой момент изменить конфигурацию TCP/IP: либо удалить или переустановить этот протокол. Если в компьютере по каким-то причинам отсутствует поддержка протокола TCP/IP, необходимо произвести пошаговую процедуру установки протокола TCP/IP для Windows 2000 (так как в системах Windows XP/2003 эти процедуры выполняются аналогичным образом, в дальнейшем ограничимся ссылками на некоторые отличия в интерфейсе этих систем).

Описание.

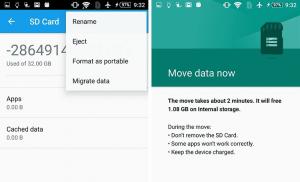

При настройке сети виртуальных машин убедитесь, что в свойстве каждого компьютера были проставлены сетевые настройки (Параметры > Сеть) и в поле Плата 1 было выбрано Локальная сеть виртуальных машин.

Для того чтобы приступить к работе запустим программный пакет Microsoft VirtualPC из меню Пуск ♦ Программы, который даст возможность работать с виртуальными компьютерами (машинами). Выберем один из компьютеров, например (Comp02) и нажмем кнопку Пуск (Рисунок 1), после этого загрузиться аналогичная система, которая установлена на вашем компьютере и имеет те же возможности.

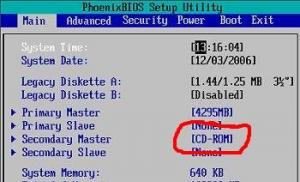

Рисунок 1 – Диалоговое окно программы VirtualPC

После загрузки выполняем ряд операций:

Процедура установки протокола TCP/IP.

1.1. Выберите в меню команду Пуск ♦ Настройка ♦ Панель управления (Start ♦ Settings ♦ Control Panel).

В системе Windows XP/2003 на панели управления дважды щелкните кнопкой мыши на иконке Сетевые подключения (Network Connections); в системах Windows 2000 дважды щелкните на (Network and Dial-up Connections). Отобразится Сетевые подключения (Network Connections), (для Windows 2000 Сеть и удаленный доступ к сети (Network and Dial-up Connections)), представленный на рисунке 2.

Рисунок 2 – Диалоговое окно сетевых подключений Windows XP/2003

1.2. В диалоге для Windows XP/2003 диалог Сетевые подключения (Network Connections) (для Windows 2000 Сеть и удаленный доступ к сети (Network and Dial-up Connections)) щелкните правой кнопкой мыши на любом из объектов подключений к локальной сети и выберите из контекстного меню элемент Свойства (Properties). Отобразится диалог, представленный на рисунке 3.

Рисунок 3 – Общие свойства протокола TCP/IP

1.3. По умолчанию, протокол TCP/IP устанавливается в системе Windows XP/2003/2000 при инсталляции, поэтому он должен отображаться в списке установленных протоколов. Если же в списке установленных протоколов отсутствует TCP/IP, щелкните кнопкой мыши на кнопке Установить (Install) и в отобразившемся диалоге (рисунок 4) выберите элемент Протокол (Protocol). Щелкните на кнопке Добавить (Add).

Рисунок 4 – Окно выбора компонентов сетевого соединения

1.4. В отобразившемся диалоге (Рисунок 5) из списка протоколов выберите протокол TCP/IP и щелкните на кнопке ОК. Протокол TCP/IP будет установлен и перезапускать систему не потребуется.

Рисунок 5 – Окно выбора сетевого протокола

1.5. Теперь необходимо настроить протокол TCP/IP, и первое, что следует сделать, это задать IP-адрес и маску строящейся подсети в параметрах протокола TCP/IP каждого компьютера. В общем случае при конфигурировании протокола TCP/IP не требуется устанавливать IP-адрес, поскольку этот параметр может автоматически назначаться системой Windows. Также IP-адреса клиентам могут выделяться сервером DHCP, настроенным на автоматическое присвоение сетевым компьютерам динамических IP-адресов из некоторого диапазона арендованных IP-адресов. Сервера DHCP нет, поэтому вручную необходимо установить статические IP-адреса и маску подсети компьютеров.

1.6. Параметры протокола TCP/IP устанавливаются в диалоге свойств соединения IP, для отображения которого следует выбрать в диалоге свойств сетевого соединения (Рисунок 3), элемент Протокол Интернета (TCP/IP) и щелкнуть на кнопке Свойства (Properties). Отобразится диалог, представленный на рисунке 6. Вкладка Общие (General) диалога Свойства: Протокол Интернет TCP/IP позволяет настроить общие параметры протокола TCP/IP, а именно: IP-адрес, маска подсети и IP-адрес основного шлюза.

Рисунок 6 – Диалог задания общих параметров TCP/IP

Перед тем как работать с заданиями IP-адресов и маской подсети, шлюза и в общем настройкой сети мы должны не забывать, что мы работаем с двумя виртуальными машинами на одном компьютере, для этого выбираем из списка Компьютер 2 (сomp2) и выбираем кнопку Старт (Рисунок 1).

Серверы, которые реализуют эти протоколы в корпоративной сети, предоставляют клиенту IP-адрес, шлюз, маску сети, серверы имен и даже принтер. Пользователям не обязательно конфигурировать свои хосты вручную для того, чтобы использовать сеть.

Операционная система QNX Neutrino реализует еще один протокол автоматического конфигурирования под названием AutoIP, который является проектом комитета IETF по автоматической настройке. Этот протокол используется в небольших сетях для назначения хостам IP-адресов, локальных для канала (link-local ). Протокол AutoIP самостоятельно определяет IP-адрес, локальный для канала, используя схему согласования с другими хостами и не обращаясь к центральному серверу.

Использование протокола PPPoE

Сокращение PPPoE расшифровывается как "Point -to -Point Protocol over Ethernet" (протокол соединения "точка-точка" через среду Ethernet). Этот протокол инкапсулирует данные для передачи через сеть Ethernet с мостовой топологией.

PPPoE представляет собой спецификацию подключения пользователей сети Ethernet к Интернету через широкополосное соединение, например, выделенную цифровую абонентскую линию, беспроводное устройство или кабельный модем. Использование протокола PPPoE и широкополосного модема обеспечивает пользователям локальной компьютерной сети индивидуальный аутентифицированный доступ к высокоскоростным сетям передачи данных.

Протокол PPPoE объединяет технологию Ethernet с протоколом PPP, что позволяет эффективно создавать отдельное соединение с удаленным сервером для каждого пользователя. Управление доступом, учет соединений и выбор поставщика услуг определяется для пользователей, а не для узлов сети. Преимущество этого подхода заключается в том, что ни телефонная компания, ни поставщик услуг Интернета не должен обеспечивать для этого какую-либо специальную поддержку.

В отличие от коммутируемых соединений, соединения через цифровую абонентскую линию и кабельный модем всегда активны. Поскольку физическое соединение с удаленным поставщиком услуг совместно используется несколькими пользователями, необходим метод учета, который регистрирует отправителей и адресатов трафика, а также производит начисления пользователям. Протокол PPPoE позволяет пользователю и удаленному узлу, которые участвуют в сеансе связи, узнавать сетевые адреса друг друга во время начального обмена, который называется обнаружением (discovery ). После того как сеанс между отдельным пользователем и удаленным узлом (например, поставщиком услуг Интернета) установлен, за этим сеансом можно вести наблюдение для того, чтобы производить начисления. Во многих домах, гостиницах и корпорациях общий доступ к Интернету предоставляется через цифровые абонентские линии с использованием технологии Ethernet и протокола PPPoE.

Соединение через протокол PPPoE состоит из клиента и сервера. Клиент и сервер работают с использованием любого интерфейса, который близок к спецификациям Ethernet. Этот интерфейс применяется для выдачи клиентам IP-адресов с привязкой этих IP-адресов к пользователям и, по желанию, к рабочим станциям, вместо аутентификации на основе только рабочей станции. Сервер PPPoE создает соединение "точка-точка" для каждого клиента.

Установка сеанса PPPoE

Для того чтобы создать сеанс PPPoE, следует воспользоваться сервисом pppoed . Модуль io-pkt-* п редоставляет службы протокола PPPoE. Сначала необходимо запустить io-pkt-* с подходящим драйвером . Пример :

В современном мире информация распространяется за считанные секунды. Вот только что появилась новость, а через секунду она уже доступна на каком-либо сайте в сети интернет. Интернет считается одной из самых полезных разработок человеческого разума. Чтобы пользоваться всеми благами, которые предоставляет интернет, необходимо подключиться к этой сети.

Мало кто знает, что простой процесс посещения веб-страничек подразумевает незаметную для пользователя, сложную систему действий. Каждый переход по ссылке активирует сотни различных вычислительных операций в сердце компьютера. В их числе передачи запросов, прием ответов и многое другое. За каждое действие в сети отвечают так называемые протоколы TCP/IP. Что они собой представляют?

Любой протокол интернета TCP/IP работает на своем уровне. Иными словами, каждый занимается своим делом. Все семейство TCP/IP протоколов одновременно выполняет колоссальную работу. А пользователь в это время видит только яркие картинки и длинные строки текста.

Понятие стека протоколов

Стек протоколов TCP/IP - это организованный набор основных сетевых протоколов, который иерархическим способом разделен на четыре уровня и представляет собой систему транспортного распределения пакетов по компьютерной сети.

TCP/IP - это наиболее известный стек сетевых протоколов, который используется на данный момент. Принципы стека TCP/IP применяются как в локальных, так и в глобальных сетях.

Принципы использования адресов в стеке протоколов

Стек сетевых протоколов TCP/IP описывает пути и направления отправки пакетов. Это основная задача всего стека, выполняющаяся на четырех уровнях, которые взаимодействуют между собой протоколированным алгоритмом. Для правильной отправки пакета и его доставки ровно в ту точку, которая его запросила, была введена и стандартизирована адресация IP. Этому послужило наличие следующих задач:

- Адреса различного типа, должны быть согласованы. Например преобразование домена сайта в IP адрес сервера и обратно, или преобразование имени узла в адрес и обратно. Таки образом становится возможен доступ к точке не только с помощью IP адреса, но и по интуитивному названию.

- Адреса должны быть уникальны. Это вызвано тем, что в некоторых частных случаях пакет должен попасть только в одну конкретную точку.

- Необходимость конфигурирования локальных вычислительных сетей.

В малых сетях, где используется несколько десятков узлов, все эти задачи выполняются элементарно, с помощью простейших решений: составление таблицы с описанием принадлежности машины и соответствующего ей IP адреса, или можно вручную раздать всем сетевым адаптерам IP адреса. Однако для крупных сетей на тысячу или две тысячи машин задача ручной выдачи адресов не кажется такой выполнимой.

Именно поэтому для сетей TCP/IP был изобретен специальный подход, который и стал отличительной чертой стека протоколов. Было введено понятие - масштабируемость.

Уровни стека протоколов TCP/IP

Здесь существует определенная иерархия. Стек протоколов TCP/IP предусматривает четыре уровня, каждый из которых обрабатывает свой набор протоколов:

Прикладной уровень : создан для обеспечения работы пользователя с сетью На этом уровне обрабатывается все то, что видит и делает пользователь. Уровень позволяет пользователю получить доступ к различным сетевым службам, например: доступ к базам данных, возможность прочитать список файлов и открыть их, отправить электронное сообщение или открыть веб-страницу. Вместе с пользовательскими данными и действиям, на этом уровне передается служебная информация.

Транспортный уровень: это механизм передачи пакетов в чистом виде. На этом уровне совершенно не имеет значения ни содержимое пакета, ни его принадлежность к какому бы то ни было действию. На этом уровне имеет значение только адрес узла отправки пакета и адрес узла, на который пакет должен быть доставлен. Как правило, размер фрагментов, передаваемых с использованием разных протоколов, может изменяться, потому на этом уровне блоки информации могут дробиться на выходе и собираться в единое целое в точке назначения. Этим обусловлена возможная потеря данных, если в момент передачи очередного фрагмента произойдет кратковременный разрыв соединения.

Транспортный уровень включает в себя много протоколов, которые делятся на классы, от простейших, которые просто передают данные, до сложных, которые оснащены функционалом подтверждения приема, или повторного запроса недополученного блока данных.

Данный уровень, предоставляет вышестоящему (прикладному) два типа сервиса:

- Осуществляет гарантированную доставку, с помощью протокола ТСР.

- Осуществляет доставку по возможности по протоколу UDP.

Чтобы обеспечить гарантированную доставку, согласно протоколу TCP устанавливается соединение, которое позволяет выставлять на пакетах нумерацию на выходе и подтверждать их прием на входе. Нумерация пакетов и подтверждение приема - это так называемая служебная информация. Этот протокол поддерживает передачу в режиме "Дуплекс". Кроме того, благодаря продуманному регламенту протокола, он считается очень надежным.

Протокол UDP предназначен для моментов, когда невозможно настроить передачу по протоколу TCP, либо приходится экономить на сегменте сетевой передачи данных. Также протокол UDP может взаимодействовать с протоколами более высокого уровня, для повышения надежности передачи пакетов.

Сетевой уровень или "уровень интернета": базовый уровень для всей модели TCP/IP. Основной функционал этого уровня идентичен одноименному уровню модели OSI и описывает перемещение пакетов в составной сети, состоящей из нескольких, более мелких подсетей. Он связывает соседние уровни протокола TCP/IP.

Сетевой уровень является связующим между вышестоящим транспортным уровнем и нижестоящим уровнем сетевых интерфейсов. Сетевой уровень использует протоколы, которые получают запрос от транспортного уровня, и посредством регламентированной адресации передают обработанный запрос на протокол сетевых интерфейсов, указывая, по какому адресу направить данные.

На этом уровне используются следующие сетевые протоколы TCP/IP: ICMP, IP, RIP, OSPF. Основным, и наиболее популярным на сетевом уровне, конечно же является протокол IP (Internet Protocol). Основной его задачей является передача пакетов от одного роутера к другому до тех пор, пока единица данных не попадет на сетевой интерфейс узла назначения. Протокол IP разворачивается не только на хостах, но и на сетевом оборудовании: маршрутизаторах и управляемых коммутаторах. Протокол IP работает по принципу негарантированной доставки с максимальными усилиями. Т. е., для отправки пакета нет необходимости заранее устанавливать соединение. Такой вариант приводит к экономии трафика и времени на движении лишних служебных пакетов. Пакет направляется в сторону назначения, и вполне возможно, что узел останется недоступным. В таком случае возвращается сообщение об ошибке.

Уровень сетевых интерфейсов: отвечает за то, чтобы подсети с разными технологиями могли взаимодействовать друг с другом и передавать информацию в том же режиме. Реализовано это двумя простыми шагами:

- Кодирование пакета в единицу данных промежуточной сети.

- Преобразование информации о месте назначения в стандарты необходимой подсети и отправка единицы данных.

Этот подход позволяет постоянно расширять количество поддерживаемых технологий построения сетей. Как только появляется новая технология, она сразу попадает в стек проколов TCP/IP и позволяет сетям со старыми технологиями передавать данные в сети, построенные с применением более современных стандартов и способов.

Единицы передаваемых данных

За время существования такого явления, как протоколы TCP/IP, установились стандартные термины по части единиц передаваемых данных. Данные при передаче могут дробиться по-разному, в зависимости от технологий, используемых сетью назначения.

Чтобы иметь представление о том, что и в какой момент времени происходит с данными, нужно было придумать следующую терминологию:

- Поток данных - данные, которые поступают на транспортный уровень от протоколов вышестоящего прикладного уровня.

- Сегмент - фрагмент данных, на которые дробится поток по стандартам протокола TCP.

- Датаграмма (особо безграмотные произносят как "Дейтаграмма") - единицы данных, которые получаются путем дробления потока с помощью протоколов, работающих без установления соединения (UDP).

- Пакет - единица данных, производимая посредством протокола IP.

- Протоколы TCP/IP упаковывают IP-пакеты в передаваемые по составным сетям блоки данных, которые называются кадрами или фреймами .

Типы адресов стека протоколов TCP/IP

Любой протокол передачи данных TCP/IP для идентификации узлов использует один из следующих типов адресов:

- Локальные (аппаратные) адреса.

- Сетевые адреса (IP адреса).

- Доменные имена.

Локальные адреса (MAC-адреса) - используются в большинстве технологий локальных вычислительных сетей, для идентификации сетевых интерфейсов. Под словом локальный, говоря о TCP/IP, следует понимать интерфейс, который действует не в составной сети, а в пределах отдельно взятой подсети. Например, подсеть интерфейса, подключенного к интернет - будет локальной, а сеть интернет - составной. Локальная сеть может быть построена на любой технологии, и независимо от этого, с точки зрения составной сети машина, находящаяся в отдельно выделенной подсети, будет называться локальной. Таким образом, когда пакет попадает в локальную сеть, дальше его IP адрес ассоциируется с локальным адресом, и пакет направляется уже на MAC-адрес сетевого интерфейса.

Сетевые адреса (IP-адреса). В технологии TCP/IP предусмотрена собственная глобальная адресация узлов, для решения простой задачи - объединения сетей с разной технологией в одну большую структуру передачи данных. IP-адресация совершенно не зависит от технологии, которая используется в локальной сети, однако IP адрес позволяет сетевому интерфейсу представлять машину в составной сети.

В итоге была разработана система, при которой узлам назначается IP адрес и маска подсети. Маска подсети показывает, какое количество бит отводится под номер сети, а какое количество под номер узла. IP адрес состоит из 32 бит, разделенных на блоки по 8 бит.

При передаче пакета ему назначается информация о номере сети и номере узла, в который пакет должен быть направлен. Сначала маршрутизатор направляет пакет в нужную подсеть, а потом выбирается узел, который его ждет. Этот процесс осуществляется протоколом разрешения адресов (ARP).

Доменные адреса в сетях TCP/IP управляются специально разработанной системой доменных имен (DNS). Для этого существуют серверы, которые сопоставляют доменное имя, представленное в виде строки текста, с IP адресом, и отправляет пакет уже в соответствии с глобальной адресацией. Между именем компьютера и IP адресом не предусмотрено соответствий, поэтому, чтобы преобразовать доменное имя в IP адрес, передающему устройству необходимо обратиться к таблице маршрутизации, которая создается на DNS сервере. Например, мы пишем в браузере адрес сайта, DNS сервер сопоставляет его с IP адресом сервера, на котором сайт расположен, и браузер считывает информацию, получая ответ.

Кроме сети интернет, есть возможность выдавать компьютерам доменные имена. Таким образом, упрощается процесс работы в локальной сети. Пропадает необходимость запоминать все IP-адреса. Вместо них можно придумать каждому компьютеру любое имя и использовать его.

IP-адрес. Формат. Составляющие. Маска подсети

IP адрес - 32-битное число, которое в традиционном представлении записывается в виде чисел, от 1 до 255, разделенных между собой точками.

Вид IP адреса в различных форматах записи:

- Десятичный вид IP адреса: 192.168.0.10.

- Двоичный вид того же IP адреса: 11000000.10101000.00000000.00001010.

- Запись адреса в шестнадцатеричной системе счисления: C0.A8.00.0A.

Между ID сети и номером точки в записи нет разделительного знака, но компьютер способен их разделять. Для этого существует три способа:

- Фиксированная граница. При этом способе весь адрес условно делится на две части фиксированной длины побайтно. Таким образом, если под номер сети отдать один байт, тогда мы получим 2 8 сетей по 2 24 узлов. Если границу сдвинуть еще на байт вправо, тогда сетей станет больше - 2 16 , а узлов станет меньше - 2 16 . На сегодняшний день подход считается устаревшим и не используется.

- Маска подсети. Маска идет в паре с IP адресом. Маска имеет последовательность значений "1" в тех разрядах, которые отведены под номер сети, и определенное количество нулей в тех местах IP адреса, которые отведены на номер узла. Граница между единицами и нулями в маске - это граница между идентификатором сети и ID узла в IP-адресе.

- Метод классов адресов. Компромиссный метод. При его использовании размеры сетей не могут быть выбраны пользователем, однако есть пять классов - А, В, С, D, Е. Три класса - А, В и С - предназначены для различных сетей, а D и Е - зарезервированы для сетей специального назначения. В классовой системе каждый класс имеет свою границу номера сети и ID узла.

Классы IP адресов

К классу А относятся сети, в которых сеть идентифицируется по первому байту, а три оставшихся являются номером узла. Все IP адреса, которые имеют в своем диапазоне значение первого байта от 1 до 126 - это сети класса А. Количественно сетей класса А получается совсем мало, зато в каждой из них может быть до 2 24 точек.