Как проверить роутер на наличие вирусов и удалить их. Как проверить свой роутер на заражение VPNFilter Как проверить wifi на вирусы

Уважаемые читатели. С целью экономии Вашего времени. Сразу о главном. ВСЕ нижеизложенное помогает при наличии троянов или вирусов на компе на 5-7 дней. Во время этого периода идут сканы из интернета, зато ПОСЛЕ взлома наступает подозрительная тишина - сканов нет - их уже не пропускает в ПК зараженный роутер, он принимает команды и исполняет их. Это сказывается на скорости интернета - она падает.

Если ваш роутер уже заражен, то кража FTP, почтовых и других паролей дело ближайшего времени.

Уже в 2009г. некто DroneBL сообщил миру о (начале?) эпидемии вирусов которые поражают роутеры. Его новость появилась после атаки на сайт, администраторы этого сайта выявили, что это принципиально новый вид среди Ddos атак. Атака была произведена зараженными роутерами. Так что теперь, "семейство" зомби-копьютеров, обрело пополнение - зомби-роутеры. Была обнаружена ботнет-сеть, которая состояла из домашних зараженных роутеров! Назвали эту сеть «psyb0t». Так официально началась эпидемия вирусов роутера.

Взлом происходит путем сканирования портов роутера и захвата контроля над ним. К сожалению, в инете плодятся статьи как именно ту или другую модель роутера взломать проще всего. Зато именно там можно узнать как же защититься от этой беды. После установления контроля над роутером начинался шпионаж за содержимым проходящего траффика. Кража паролей. Присоединение к общей зловредной деятельности ботнет сети в мировом инете. Сканирование портов домашнего ПК, а вот тут остановлюсь подробнее. Автору удалось отследить, что наличие сетевого подключения к взломанному роутеру приводит к таким проблемам. При переустановке файрволла в системе "ниоткуда" появляются вирусы. При попытке выполнить установку Дебиан или Убунту с одновременным скачиванием обновлений в процессе установки эти системы устанавливались некорректно. А именно

- Запуск установленного Firestarter невозможен — происходит запуск административной функции и все. т.е., что-то запускается с админ привилегиями, но что неизвестно. Firestarter просто не запускается.

- При наличии инет подключения НЕ запускается Deadbeef, при отключении роутера он тут же включается.

- Часть приложений, требующих админ привилегий запускаются без запроса пароля, остальные не запускаются вовсе.

- После написания этой статьи эти пункты стали менее выражены. То есть проблемы будут, но ВЫГЛЯДЕТЬ они будут по-другому.

Повторная установка НА ЭТОТ же компьютер, С ТОГО ЖЕ установочного диска, при ВЫКЛЮЧЕННОМ роутере происходила успешно. Система (проверено на Убунту) работала как часики. Это не удивительно, ведь первыми оказались уязвимы роутеры с операционной системой Linux Mipsel. Конечно, вред который происходит от зомби роутера, "разнообразнее" чем я заметил и описал здесь, но чем на данный момент богаты, тем и делимся...

Установленная Винда (при отключеном зараженном роутере) "выжила", но Agnitum Outpost Firewall Pro с первых же минут после установки, обнаружил сканы портов. Т.е. роутер атакует порт (ы).

Рис. Сканирование моих портов из интернета и, наконец, из зараженного роутера.

Как видно на рисунке, 27.04.2017 в 23:51:16 и произошло сканирование уже с зомби роутера. До этого шли сканы от Kaspersky Security Network - 130.117.190.207 (фаерволл их не "любит", но это норма при установленном Касперском) и непонятно откуда. И 27.04.12 был выполнен сброс настроек роутера к заводским(Huawei HG530). С тех пор происходят лишь от Kaspersky Security Network - 130.117.190.207 и ARP_UNWANTED_REPLY — автор включил ARP фильтрацию. Поэтому попытки роутера лишний раз "поговорить" с ПК(это нормальная активность роутера - но сейчас Agnitum пропускает лишь те ARP ответы, которые приходят в ответ на запрос моего ПК), а также попытки некоторых личностей перехватить траффик с помощью поддельного ARP ответа блокируются фаерволлом. Если кто то перехватит таким образом мой траффик и будет пропускать его через свой компьютер, то я буду в роли офисного сотрудника, пользующегося интернетом, в то время как сисадмин этого предприятия видит все мои действия, составляя подробный отчет для начальника. Сколько писем (кому, о чем) написано, сколько болтал в аське. Разумеется пароли от почты и т.д. тоже могут выкрасть.

Итог - с того момента, как я резетнул свой роутер и сделал то, что опишу ниже, нет атак из инета. "Наводчик" ликвидирован, роутер чист и выполняет ТОЛЬКО то, для чего создан. Но троян на ПК тоже должен быть удален, иначе уже он будет наводить хакеров на ваш IP.

Те, кто изготовляют сетевое оборудование, не предлагают мер защиты. В инструкциях к роутерам есть описание, как ввести логин и пароль доступа к провайдеру, но нет и слова, что пароль админа по умолчанию в роутере нельзя оставлять! Кроме того, роутеры обязательно имеют элементы дистанционного управления, которые часто включены. Производители антивирусного софта молчат. Невольно возникает вопрос, кому это выгодно.

Пути заражения.

Лучше один раз увидеть. Для чего предлагаю гиф анимацию, со схематическим разбором ситуации. Если ее не видно, то мешает Адблок или что-то подобное - выключьте его на этой странице.

Их два. Первый - через WAN, он же интернет. Т.е. хакеры находят Ваш IP, например, когда Вы качаете или раздаете файлы с помощью торрент протокола (об этом в конце статьи) и сканируя Ваш IP находят слабые места в защите роутера. Но это реже. Как закрыть эти ворота читаем в этой статье дальше.

Либо же, на нашем ПК есть троян. И вот он то и наводит хакеров на наш динамический(!) IP. Зная этот адрес они уже методично "долбят" роутер. Читаем о троянах во втором пути заражения.

Второй - через LAN, то есть с Вашего ПК. Если на Вашем ПК троян, то хакеры будут иметь возможность подбирать пароль к роутеру, прямо с Вашего ПК. Поэтому этот пароль надо иногда менять. А вот как быть с тем, что зараженный компьютер будет пытаться взломать роутер со стороны, с которой не предусмотрена защита? Для начала надо уяснить, что чистый роутер при зараженном ПК продержится недолго. Обычный брутфорс (подбор пароля методом перебора) сломает его за неделю, а то и быстрее. Так что, если чистить роутер приходится часто, пора подумать о полной чистке от вирусов.

А теперь момент. Откуда на ПК вирус/троян? Перечисляю основные причины и в скобках пути решения. Варианты такие:

1 - установлена изначально крякнутая винда (пользуйтесь чистыми установочными дисками);

2 - чистую винду крякнули после установки (или терпите и переустанавливайте ее ежемесячно или купите винду);

3 - крякнутый софт (пользуйтесь бесплатными программами или покупайте платный);

4 - вирус у вас в личных файлах (прогоните все личные файлы через чистку, как я описал в чистке системы от вирусов);

5 - система заражена уже во время использования через флешку, интернет, хрен знает как (защита - интернет изучаем по-безопасному , про флешки , про последний пункт умолчу).

Отдельно отмечу, что обнаружив IP роутера, хакеры начинают сканировать его с тем, чтобы найти доступ к зашифрованному паролю и затем захватить контроль, используя выкраденный пароль. Так что, не оставляйте роутер включенным, если сейчас не нужен доступ в интернет.

НО!!! Даже если загрузить используя виртуальную машину, начнут долбить Ваш роутер. Тут поможет его отключение и повторное включение в процессе и ГЛАВНОЕ после окончания загрузки торрента - провайдер выдаст после перезапуска роутеру новый динамический IP и хакерам лишь останется гадать, на каком теперь Вы адресе находитесь. И Ваш роутер тоже... Разумеется, на раздачах Вы не останетесь - по окончании загрузки следует сразу выключить программу торрент загрузчик, а ПОСЛЕ этого выключить и включить роутер.

И вообще

НЕ ДЕРЖИТЕ РОУТЕР ВКЛЮЧЕННЫМ БЕЗ НУЖДЫ! Не пускайте к своему имуществу мелкопакостных хакеров лишний раз... Не забывайте чистить роутер каждый раз, когда скорость интернет соединения необоснованно падает. Осторожность не навредит...

Ну все. Теперь можно взять заводскую инструкцию к Вашему роутеру и указать выданный интернет провайдером логин и пароль. Обычно это делается на вкладке WAN settings. Теперь Вашим роутером управлять через интернет не получится. По крайней мере, пока что.

Чтобы защититься от трояна Trojan.Rbrute, поражающих модемы/маршрутизаторы фирмы TP-link нужно выполнять несколько простых условий. Вирус распространяется перебором сканированием IP-адресов по n-ому диапазону, после чего начинается подбор пароля методом brutforce. Атаке подвержены практически все популярные модели роутеров Tp-link. Пробираясь в настройки устройства троян меняет адреса DNS провайдера на адреса злоумышленников.

Ваш роутер заражен, если:

При попытке выйти на любой сайт, будь-то remont-sro.ru или сервис Gmail.com открывается сайт загрузки фейкового Google Chrome или другие подозрительные ресурсы. Изначально редирект работал только для запросов пользователя, содержащие слова Facebook или Google, но теперь троян реагирует на любой из них. Индикация на модеме остается прежней, «Интернет» горит стабильно, компьютер показывает, что подключение выполнено, авторизация пройдена, но сам интернет не работает, а лишь перебрасывает на рекламные и/или фейковые страницы загрузок

Пункт 1. Reset. Перенастройка модема

Инструкцию подготовил специалист ГТП ЦОО Корчагина Мария

Если вы не можете зайти в настройки модема через 192.168.1.1, то попробуйте сделать это через адрес 192.168.42.1

На данной странице настройки указаны только для услуги Интернет. Для настройки IP-TV и WI-FI скачайте полный мануалы

Русская версия — http://yadi.sk/d/JC6l6FPVRbU9P

Английская версия — http://yadi.sk/d/j6Ly7bA4RbU8r

1. Чтобы правильно сбросить настройки на модеме следует зажать иголкой/пастой/зубочисткой кнопку Reset в небольшом углублении. Держим от 5 до 15 секунд до исчезновения индикации на устройстве. Лампочки должны погаснуть так, как после обычной перезагрузки роутера

2. Для настройки модем следует подключать кабелем в любой LAN-порт, не проводите настройку посредством Wi-Fi соединения.

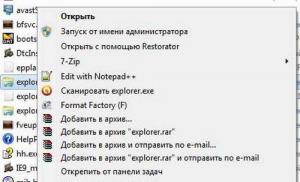

3. Зайдите через браузер Internet Explorer в интерфейс роутера, по адресу: 192.168.1.1. Откроется диалоговое окно. В полях «Имя пользователя» и «Пароль» введите соответственно admin/admin. Откроется стартовая страница роутера (см. ниже)

На этой странице вы увидите, какие настройки уже существуют:

4. Перед тем как приступить к настройке маршрутизатора, необходимо удалить все ранее созданные настройки, для этого нужно перейти в раздел «Настройка интерфейса» -> «Интернет» , выбираем «Виртуальный канал» — PVC0, внизу страницы нажимаем кнопку «удалить». Так проделываем с каждым виртуальным каналом (их всего 8).

В итоге вот, что должно получиться (снова перейдите в раздел «Состояние» ):

5. Теперь перейдите в раздел «Настройка интерфейса»

, затем выберете подраздел «Интернет»

(см. скриншоте ниже). Указываем параметры как на скриншоте ниже (пользователь и пароль: rtk), затем сохраняем все параметры, нажав кнопку «Сохранить».

На этом настройка в режим PPPoE закончилась.

Пункт 2. Смена пароля на вход в маршрутизатор

Для того чтобы сменить пароль, перейдите в раздел «Эксплуатация устройства» , затем «Администрирование» , где собственно и меняется пароль на вход в маршрутизатор (придумать сложный пароль) (см. скриншот ниже). После чего нажать кнопку «Сохранить»

Пункт 2.5 Список паролей, которые не рекомендуется ставить на вход в маршрутизатор

111111

12345

123456

12345678

abc123

admin

Administrator

password

qwerty

root

tadpassword

trustno1

consumer

dragon

gizmodo

iqrquksm

letmein

Все эти пароли вирус уже «знает» и подбор пароля займет 1 секунду. Пароль следует ставить не только из одних цифр или букв. ОБЯЗАТЕЛЬНО должны присутствовать спец.символы (решетки. звездочки, проценты, кавычки) и буквы различного регистра (заглавные и строчные). Чем больше и разнообразней пароль, тем дольше его придется «брутить» (если вообще удастся).

Уважаемые читатели. С целью экономии Вашего времени. Сразу о главном. ВСЕ нижеизложенное помогает при наличии троянов или вирусов на компе на 5-7 дней. Во время этого периода идут сканы из интернета, зато ПОСЛЕ взлома наступает подозрительная тишина - сканов нет - их уже не пропускает в ПК зараженный роутер, он принимает команды и исполняет их. Это сказывается на скорости интернета - она падает.

Если ваш роутер уже заражен, то кража FTP, почтовых и других паролей дело ближайшего времени.

Уже в 2009г. некто DroneBL сообщил миру о (начале?) эпидемии вирусов которые поражают роутеры. Его новость появилась после атаки на сайт, администраторы этого сайта выявили, что это принципиально новый вид среди Ddos атак. Атака была произведена зараженными роутерами. Так что теперь, "семейство" зомби-копьютеров, обрело пополнение - зомби-роутеры. Была обнаружена ботнет-сеть, которая состояла из домашних зараженных роутеров! Назвали эту сеть «psyb0t». Так официально началась эпидемия вирусов роутера.

Взлом происходит путем сканирования портов роутера и захвата контроля над ним. К сожалению, в инете плодятся статьи как именно ту или другую модель роутера взломать проще всего. Зато именно там можно узнать как же защититься от этой беды. После установления контроля над роутером начинался шпионаж за содержимым проходящего траффика. Кража паролей. Присоединение к общей зловредной деятельности ботнет сети в мировом инете. Сканирование портов домашнего ПК, а вот тут остановлюсь подробнее. Автору удалось отследить, что наличие сетевого подключения к взломанному роутеру приводит к таким проблемам. При переустановке файрволла в системе "ниоткуда" появляются вирусы. При попытке выполнить установку Дебиан или Убунту с одновременным скачиванием обновлений в процессе установки эти системы устанавливались некорректно. А именно

- Запуск установленного Firestarter невозможен — происходит запуск административной функции и все. т.е., что-то запускается с админ привилегиями, но что неизвестно. Firestarter просто не запускается.

- При наличии инет подключения НЕ запускается Deadbeef, при отключении роутера он тут же включается.

- Часть приложений, требующих админ привилегий запускаются без запроса пароля, остальные не запускаются вовсе.

- После написания этой статьи эти пункты стали менее выражены. То есть проблемы будут, но ВЫГЛЯДЕТЬ они будут по-другому.

Повторная установка НА ЭТОТ же компьютер, С ТОГО ЖЕ установочного диска, при ВЫКЛЮЧЕННОМ роутере происходила успешно. Система (проверено на Убунту) работала как часики. Это не удивительно, ведь первыми оказались уязвимы роутеры с операционной системой Linux Mipsel. Конечно, вред который происходит от зомби роутера, "разнообразнее" чем я заметил и описал здесь, но чем на данный момент богаты, тем и делимся...

Установленная Винда (при отключеном зараженном роутере) "выжила", но Agnitum Outpost Firewall Pro с первых же минут после установки, обнаружил сканы портов. Т.е. роутер атакует порт (ы).

Рис. Сканирование моих портов из интернета и, наконец, из зараженного роутера.

Как видно на рисунке, 27.04.2017 в 23:51:16 и произошло сканирование уже с зомби роутера. До этого шли сканы от Kaspersky Security Network - 130.117.190.207 (фаерволл их не "любит", но это норма при установленном Касперском) и непонятно откуда. И 27.04.12 был выполнен сброс настроек роутера к заводским(Huawei HG530). С тех пор происходят лишь от Kaspersky Security Network - 130.117.190.207 и ARP_UNWANTED_REPLY — автор включил ARP фильтрацию. Поэтому попытки роутера лишний раз "поговорить" с ПК(это нормальная активность роутера - но сейчас Agnitum пропускает лишь те ARP ответы, которые приходят в ответ на запрос моего ПК), а также попытки некоторых личностей перехватить траффик с помощью поддельного ARP ответа блокируются фаерволлом. Если кто то перехватит таким образом мой траффик и будет пропускать его через свой компьютер, то я буду в роли офисного сотрудника, пользующегося интернетом, в то время как сисадмин этого предприятия видит все мои действия, составляя подробный отчет для начальника. Сколько писем (кому, о чем) написано, сколько болтал в аське. Разумеется пароли от почты и т.д. тоже могут выкрасть.

Итог - с того момента, как я резетнул свой роутер и сделал то, что опишу ниже, нет атак из инета. "Наводчик" ликвидирован, роутер чист и выполняет ТОЛЬКО то, для чего создан. Но троян на ПК тоже должен быть удален, иначе уже он будет наводить хакеров на ваш IP.

Те, кто изготовляют сетевое оборудование, не предлагают мер защиты. В инструкциях к роутерам есть описание, как ввести логин и пароль доступа к провайдеру, но нет и слова, что пароль админа по умолчанию в роутере нельзя оставлять! Кроме того, роутеры обязательно имеют элементы дистанционного управления, которые часто включены. Производители антивирусного софта молчат. Невольно возникает вопрос, кому это выгодно.

Пути заражения.

Лучше один раз увидеть. Для чего предлагаю гиф анимацию, со схематическим разбором ситуации. Если ее не видно, то мешает Адблок или что-то подобное - выключьте его на этой странице.

Их два. Первый - через WAN, он же интернет. Т.е. хакеры находят Ваш IP, например, когда Вы качаете или раздаете файлы с помощью торрент протокола (об этом в конце статьи) и сканируя Ваш IP находят слабые места в защите роутера. Но это реже. Как закрыть эти ворота читаем в этой статье дальше.

Либо же, на нашем ПК есть троян. И вот он то и наводит хакеров на наш динамический(!) IP. Зная этот адрес они уже методично "долбят" роутер. Читаем о троянах во втором пути заражения.

Второй - через LAN, то есть с Вашего ПК. Если на Вашем ПК троян, то хакеры будут иметь возможность подбирать пароль к роутеру, прямо с Вашего ПК. Поэтому этот пароль надо иногда менять. А вот как быть с тем, что зараженный компьютер будет пытаться взломать роутер со стороны, с которой не предусмотрена защита? Для начала надо уяснить, что чистый роутер при зараженном ПК продержится недолго. Обычный брутфорс (подбор пароля методом перебора) сломает его за неделю, а то и быстрее. Так что, если чистить роутер приходится часто, пора подумать о полной чистке от вирусов.

А теперь момент. Откуда на ПК вирус/троян? Перечисляю основные причины и в скобках пути решения. Варианты такие:

1 - установлена изначально крякнутая винда (пользуйтесь чистыми установочными дисками);

2 - чистую винду крякнули после установки (или терпите и переустанавливайте ее ежемесячно или купите винду);

3 - крякнутый софт (пользуйтесь бесплатными программами или покупайте платный);

4 - вирус у вас в личных файлах (прогоните все личные файлы через чистку, как я описал в чистке системы от вирусов);

5 - система заражена уже во время использования через флешку, интернет, хрен знает как (защита - интернет изучаем по-безопасному , про флешки , про последний пункт умолчу).

Отдельно отмечу, что обнаружив IP роутера, хакеры начинают сканировать его с тем, чтобы найти доступ к зашифрованному паролю и затем захватить контроль, используя выкраденный пароль. Так что, не оставляйте роутер включенным, если сейчас не нужен доступ в интернет.

НО!!! Даже если загрузить используя виртуальную машину, начнут долбить Ваш роутер. Тут поможет его отключение и повторное включение в процессе и ГЛАВНОЕ после окончания загрузки торрента - провайдер выдаст после перезапуска роутеру новый динамический IP и хакерам лишь останется гадать, на каком теперь Вы адресе находитесь. И Ваш роутер тоже... Разумеется, на раздачах Вы не останетесь - по окончании загрузки следует сразу выключить программу торрент загрузчик, а ПОСЛЕ этого выключить и включить роутер.

И вообще

НЕ ДЕРЖИТЕ РОУТЕР ВКЛЮЧЕННЫМ БЕЗ НУЖДЫ! Не пускайте к своему имуществу мелкопакостных хакеров лишний раз... Не забывайте чистить роутер каждый раз, когда скорость интернет соединения необоснованно падает. Осторожность не навредит...

Ну все. Теперь можно взять заводскую инструкцию к Вашему роутеру и указать выданный интернет провайдером логин и пароль. Обычно это делается на вкладке WAN settings. Теперь Вашим роутером управлять через интернет не получится. По крайней мере, пока что.

В свете участившихся случаев подмены DNS вредоносными программами на устройствах пользователей интернет, возникает вопрос безопасности Wi-Fi роутеров. Как проверить роутер на вирусы ? Как удалить вирус в роутере ? Вопрос сложный и простой одновременно. Решение есть!

Сам вирус на большинство современных роутеров записать себя сам не может из-за малого места в памяти самого роутера, но может зомбировать роутер для участия в ботнете. Как правило, это ботнет для атаки на различные сервера, или для перенаправления и анализа потоков информации уходящей от вас в интернет.

Ваши пароли и личная переписка могут попасть в руки злоумышленников!

Это необходимо исправить как можно быстрее.

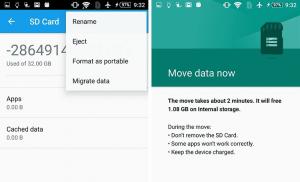

- Сброс настроек роутера

- Прошивка роутера

- Повторная настройка

Сброс настроек роутера

Сбросить настройки роутера вы можете нажатием кнопки ресет (reset). Обычно эту кнопку располагают сзади роутера, там, где и порты LAN. Обычно кнопка утоплена в дырочке, чтобы избежать случайного нажатия, так что придётся использовать зубочистку. Это удалит изменённые вирусом настройки роутере, и установит на их место заводские. Должен предупредить вас, что, если вы не умеете настраивать роутер, то и сбрасывать его настройки вам не стоит !

Прошивка роутера

Иногда вирус "заливает" изменённую прошивку на роутер. Удалить с роутера вирусную прошивку, можно прошив роутер заново.

Соедините компьютер с роутером LAN кабелем. LAN кабель идёт в комплекте к любому роутеру. Или через Wi-Fi, еслинет возможности кабельного соединения. Лучше подключаться кабелем! Беспроводное подключение считается нестабильным и не подходит для прошивки роутера.

После того как мы подсоединились к роутеру, открываем браузер (Chrome, Opera, Mozilla, IE) и вводим в адресную строку адрес роутера ASUS, у асусов это 192.168.1.1, на открывшейся странице надо будет ввести логин и пароль для входа в настройки роутера. Логин: admin, Пароль: admin. Если логин и пароль не подходят, то спрашивайте у того кто настроил вам роутер, возможно он их сменил.

Скачайте прошивку с сайта производителя и выберите прошивку на диске с помошью страницы настроек роутера. Для абсолютного большинства роутеров этапы прошивки одинаковы.

VPNFilter - это угроза, которой подвержено большое число различных моделей маршрутизаторов и сетевых хранилищ (NAS). VPNFilter может собирать конфиденциальную информацию и взаимодействовать с сетевым трафиком, а также нарушать работоспособность роутера. Данная вредоносная программы спокойно переживает перезагрузку роутера.

Компания Symantec предлагает бесплатный онлайн инструмент для выполнения быстрой проверки роутера на заражение VPNFilter.

Важная информация

Онлайн инструмент проверяет, было ли ваше устройство скомпрометировано компонентом VPNFilter, известным как плагин ssler. Если ваш роутер не заражен плагином ssler, он все еще может быть скомпрометирован другими угрозами или компонентами VPNFilter.

Если вы обеспокоены или подозреваете, что ваш маршрутизатор заражен VPNFilter, вы должны выполнить приведенные ниже рекомендации.

Что предпринять в случае заражения

Если вы обеспокоены тем, что ваш роутер заражен VPNFilter, мы рекомендуем выполнить следующие шаги:

- Выполните сброс вашего роутера, чтобы восстановить заводские настройки. Предварительно сохраните конфигурацию маршрутизатора, так как после этого вам потребуется его перенастроить.

- Выключите и перезапустите роутер. Обратите внимание, что простой перезапуск маршрутизатора без предварительного заводского сброса не удаляет VPNFilter.

- Поменяйте пароль администратора для вашего роутера на более безопасный. По возможности отключите маршрутизатор от Интернета, выполняя этот шаг.

- Установите последние обновления и прошивки для вашего маршрутизатора.